Analysing the implications of cybersecurity breaches on firm leadership

DOI:

https://doi.org/10.15587/2706-5448.2023.286985Keywords:

accounting firm, cybersecurity breaches, emotional impact, management, firm leaders, work stressAbstract

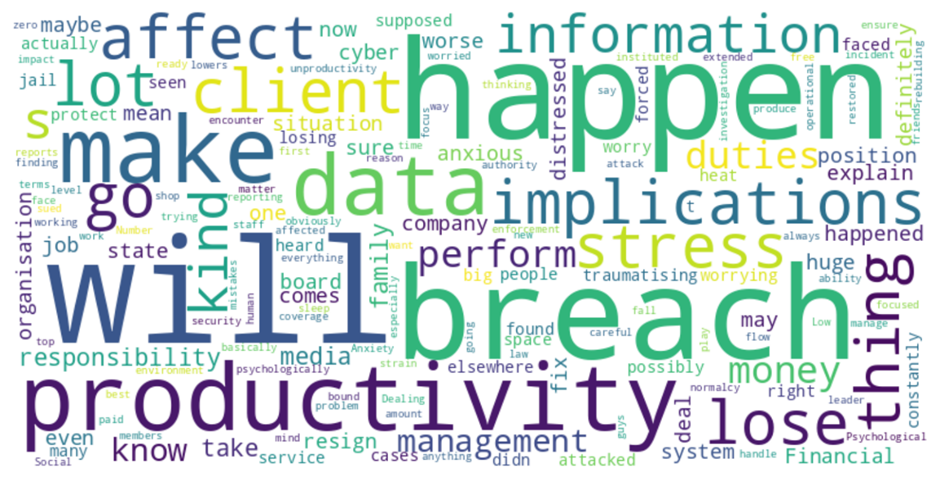

The object of this research is the implications of cybersecurity breaches on the leaders of accounting firms in KwaZulu-Natal, South Africa. The research employed a qualitative approach with interviews as the primary data collection technique. The researcher adopted a rigorous analytical framework, utilising different scholarly sources to analyse and explain the intricate experiences of firm leaders. The study revealed that leaders of accounting firms experience psychological, financial, and social consequences due to cybersecurity breaches. It highlights the emotional impact, including anxiety and increased stress. The fear of potential job losses was found to be one issue leaders were worried about after the data breach. The stress from dealing with the aftermath of data breaches affected their family relationships. In addition, leaders experienced low productivity and increased pressure dealing with the media and organization stakeholders and the stigma associated with data breaches. Given the critical role that accounting firms play in the financial ecosystem and the sensitive nature of the data they handle, it is imperative that cybersecurity is prioritised. However, studies have focused on the financial implications of cybersecurity breaches on businesses, but less attention has been paid to the psychological, social, and financial implications of breaches on firm leaders. The findings are significant for academic discourse but also provide leaders with strategies to mitigate the adverse effects of breaches, while also offering a framework for other researchers and practitioners in different regions and sectors to understand and study the phenomenon further.

References

- Romanosky, S., Hoffman, D., Acquisti, A. (2014). Empirical Analysis of Data Breach Litigation. Journal of Empirical Legal Studies, 11 (1), 74–104. doi: https://doi.org/10.1111/jels.12035

- Rogers, R. W. (1975). A Protection Motivation Theory of Fear Appeals and Attitude Change1. The Journal of Psychology, 91 (1), 93–114. doi: https://doi.org/10.1080/00223980.1975.9915803

- Floyd, D. L., Prentice-Dunn, S., Rogers, R. W. (2000). A Meta-Analysis of Research on Protection Motivation Theory. Journal of Applied Social Psychology, 30 (2), 407–429. doi: https://doi.org/10.1111/j.1559-1816.2000.tb02323.x

- Durnell, E., Okabe-Miyamoto, K., Howell, R. T., Zizi, M. (2020). Online Privacy Breaches, Offline Consequences: Construction and Validation of the Concerns with the Protection of Informational Privacy Scale. International Journal of Human–Computer Interaction, 36 (19), 1834–1848. doi: https://doi.org/10.1080/10447318.2020.1794626

- Aboujaoude, E. (2019). Protecting privacy to protect mental health: the new ethical imperative. Journal of Medical Ethics, 45 (9), 604–607. doi: https://doi.org/10.1136/medethics-2018-105313

- Kilovaty, I. (2021). Psychological Data Breach Harms. North Carolina Journal of Law & Technology, 23 (1), 1–66.

- Taking care of corporate security and employee privacy: why cyber-protection is vital for both businesses and their staff (2020). Kaspersky. Available at: https://media.kasperskydaily.com/wp-content/uploads/sites/92/2020/04/20043942/Kaspersky-2020_Report_Human_angle_FINAL.pdf Last accessed: 04.01.2023

- Bada, M., Nurse, J. R. (2020). The social and psychological impact of cyberattacks. Emerging cyber threats and cognitive vulnerabilities. Academic Press, 73–92. doi: https://doi.org/10.1016/b978-0-12-816203-3.00004-6

- Gross, M. L., Canetti, D., Vashdi, D. R. (2016). The psychological effects of cyber terrorism. Bulletin of the Atomic Scientists, 72 (5), 284–291. doi: https://doi.org/10.1080/00963402.2016.1216502

- Padmanabhan, A., Zhang, J. (2018). Cybersecurity risks and mitigation strategies in additive manufacturing. Progress in Additive Manufacturing, 3 (1-2), 87–93. doi: https://doi.org/10.1007/s40964-017-0036-9

- Bachura, E., Valecha, R., Chen, R., Rao, H. R. (2022). The OPM Data Breach: An Investigation of Shared Emotional Reactions on Twitter. MIS Quarterly, 46 (2), 881–910. doi: https://doi.org/10.25300/misq/2022/15596

- Solove, D. J., Citron, D. K. (2018). Risk and Anxiety: A Theory of Data Breach Harms. 96 Texas Law Review. doi: https://doi.org/10.2139/ssrn.2885638

- Hecht, E. M., Wang, S. S., Fowler, K., Chernyak, V., Fung, A., Zafar, H. M. (2023). Building Effective Teams in the Real World From Traps to Triumph. Journal of the American College of Radiology, 20 (3), 377–384. doi: https://doi.org/10.1016/j.jacr.2022.12.009

- Franke, U. (2017). The cyber insurance market in Sweden. Computers & Security, 68, 130–144. doi: https://doi.org/10.1016/j.cose.2017.04.010

- Reuters Staff. (2017). Lawsuits against Equifax pile up after massive data breach. Available at: https://www.reuters.com/article/us-equifax-cyber-lawsuits-idUSKCN1BM2E3 Last accessed: 14.10.2023

- Brumfield, C. (2019). Equifax’s data breach disaster: Will it change executive attitudes toward security? Available at: https://www.csoonline.com/article/567545/equifax-s-billion-dollar-data-breach-disaster-will-it-change-executive-attitudes-toward-security.html#:~:text=Equifax%27s%202017%20breach%20will%20cost,Topics Last accessed: 14.10.2023

- La Torre, M., Dumay, J., Rea, M. A. (2018). Breaching intellectual capital: critical reflections on Big Data security. Meditari Accountancy Research, 26 (3), 463–482. doi: https://doi.org/10.1108/medar-06-2017-0154

- Schaefer, T., Brown, B., Graessle, F., Salzsieder, L. (2017). Cybersecurity: common risks: a dynamic set of internal and external threats includes loss of data and revenue, sabotage at the hands of current or former employees, and a PR nightmare. Strategic Finance, 99 (5), 54–62.

- Why Do People Make Mistakes That Compromise Cybersecurity? (2020). Tessian. Available at: https://www.tessian.com/resources/psychology-of-human-error-2022/ Last accessed: 06.01.2022

- Ronen, S., Donia, M. B. L. (2020). Stifling My Fire: The Impact of Abusive Supervision on Employees’ Motivation and Ensuing Outcomes at Work. Revista de Psicología Del Trabajo y de Las Organizaciones, 36 (3), 205–214. doi: https://doi.org/10.5093/jwop2020a20

- From data boom to data doom: the risks and rewards of protecting personal data (2018). Kaspersky. Available at: https://go.kaspersky.com/rs/802-IJN-240/images/Kaspersky_Lab_Business%20in%20a%20data%20boom.pdf Last accessed: 07.06.2023

- Creswell, J. W., Creswell, J. D. (2017). Research design: Qualitative, quantitative, and mixed methods approaches. Thousand Oaks: Sage publications.

- Bryman, A., Bell, E. (2011). Business research methods. Oxford: Oxford University Press.

- Gray, P. S., Williamson, J. B., Karp, D. A., Dalphin, J. R. (2007). The research imagination: An introduction to qualitative and quantitative methods. Cambridge University Press. doi: https://doi.org/10.1017/cbo9780511819391

- Fuhrmans, V. (2017). New worry for CEOs: A career-ending cyberattack. Wall Street Journal. Available at: https://www.wsj.com/articles/cybersecurity-tops-priority-list-for-ceos-after-string-of-high-profile-hacks-1507821018 Last accessed: 07.10.2022

- Nurse, J. R. C., Creese, S., De Roure, D. (2017). Security Risk Assessment in Internet of Things Systems. IT Professional, 19 (5), 20–26. doi: https://doi.org/10.1109/mitp.2017.3680959

- Futuramo. (2023). How Can a Business Data Breach Affect Employees. Available at: https://futuramo.com/blog/how-can-a-business-data-breach-affect-employees/ Last accessed: 13.10.2023

- Schlackl, F., Link, N., Hoehle, H. (2022). Antecedents and consequences of data breaches: A systematic review. Information & Management, 59 (4), 103638. doi: https://doi.org/10.1016/j.im.2022.103638

- Banker, R. D., Feng, C. (Qian). (2019). The Impact of Information Security Breach Incidents on CIO Turnover. Journal of Information Systems, 33 (3), 309–329. doi: https://doi.org/10.2308/isys-52532

- Ferrin, D. L., Cooper, C. D., Dirks, K. T., Kim, P. H. (2018). Heads will roll! Routes to effective trust repair in the aftermath of a CEO transgression. Journal of Trust Research, 8 (1), 7–30. doi: https://doi.org/10.1080/21515581.2017.1419877

Downloads

Published

How to Cite

Issue

Section

License

Copyright (c) 2023 Alexander Oluka

This work is licensed under a Creative Commons Attribution 4.0 International License.

The consolidation and conditions for the transfer of copyright (identification of authorship) is carried out in the License Agreement. In particular, the authors reserve the right to the authorship of their manuscript and transfer the first publication of this work to the journal under the terms of the Creative Commons CC BY license. At the same time, they have the right to conclude on their own additional agreements concerning the non-exclusive distribution of the work in the form in which it was published by this journal, but provided that the link to the first publication of the article in this journal is preserved.