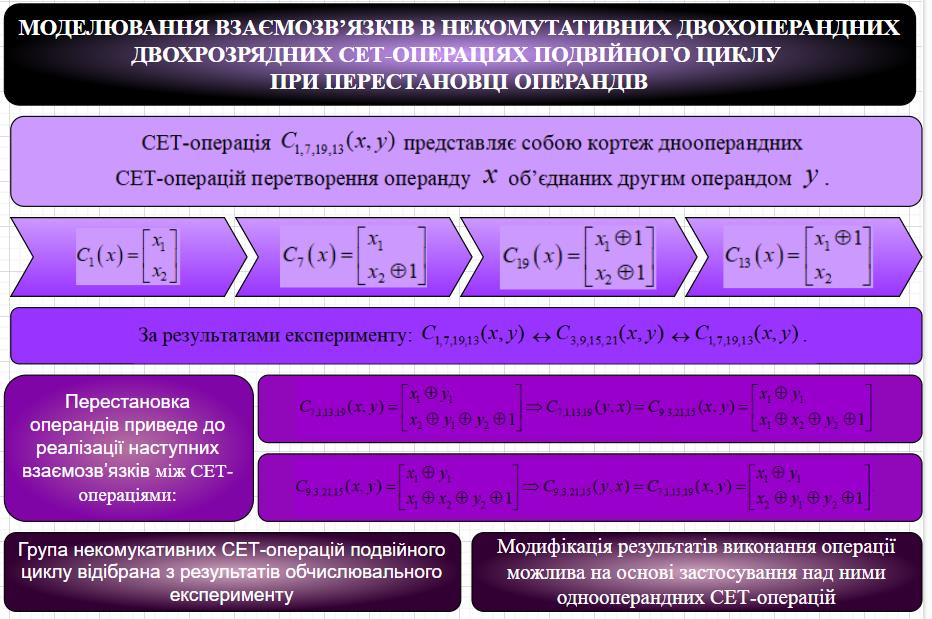

Моделювання взаємозв’язків в некомутативних двохоперандних двохрозрядних сет-операціях подвійного циклу при перестановці операндів

DOI:

https://doi.org/10.15587/2706-5448.2024.306980Ключові слова:

криптографічне кодування, малоресурсна криптографія, СЕТ-операції, несиметричні операції, перестановка операндів, потокове шифруванняАнотація

Об’єктом дослідження є взаємозв’язки в некомутативних двохоперандних двохрозрядних СЕТ-операціях подвійного циклу при перестановці операндів. Робота присвячена дослідженню результатів обчислювального експерименту, що полягає у побудові моделі взаємозв’язків в некомутативних двохоперандних двохрозрядних СЕТ-операціях подвійного циклу при перестановці операндів для забезпечення можливості побудови криптографічних систем з шифруванням гамуючої послідовності. Теоретичні та практичні результати роботи отримані на основі даних обчислювального експерименту. Результати дослідження даних СЕТ-операцій дають змогу побудувати криптографічні системи з шифруванням гамуючої послідовності та підвищити якість малоресурсних систем потокового шифрування. Математичний опис результатів обчислювального експерименту дозволив встановити взаємозв’язки між парами некомутативних двохоперандних двохрозрядних СЕТ-операцій подвійного циклу при перестановці операндів. Досліджена можливість побудови групи комутативних двохоперандних двохрозрядних СЕТ-операцій подвійного циклу на основі модифікації відомої двохоперандної операції однооперандими операціями з точністю до перестановки результатів криптоперетворення. Перевірена коректність побудови групи СЕТ-операцій як без перестановки операндів, так і групи операцій, які допускають перестановку операндів. Запропонована модель побудови групи несиметричних двохоперандних двохрозрядних СЕТ-операцій подвійного циклу, які допускають перестановку операндів. Застосування моделі підстановки дозволило отримати пари взаємопов’язаних операцій в даній групі. Отримані пари взаємопов’язаних операцій забезпечують опис модифікації прямих і обернених некомутативних СЕТ-операцій при перестановці операндів. Отримані результати забезпечують можливість побудови криптографічних систем, які шифрують як вхідну відкриту інформацію під управлінням гамуючої послідовності, так і гамуючу послідовність під управлінням вхідної відкритої інформації. Подальші дослідження будуть направлені на встановлення взаємозв’язків в некомутативних двохоперандних двохрозрядних СЕТ-операціях потрійного циклу при перестановці операндів.

Посилання

- Avoine, G., Hernandez-Castro, J. (Ed.) (2021). Security of Ubiquitous Computing Systems, Selected Topics. Springer, 265. doi: https://doi.org/10.1007/978-3-030-10591-4

- Zheng, Z., Tian, K., Liu, F. (2023). Modern Cryptography. Vol. 2. А Classical Introduction to Informational and Mathematical Principle. Springer: Singapore. doi: https://doi.org/10.1007/978-981-19-7644-5

- Sabani, M. E., Savvas, I. K., Poulakis, D., Garani, G., Makris, G. C. (2023). Evaluation and Comparison of Lattice-Based Cryptosystems for a Secure Quantum Computing Era. Electronics, 12 (12), 2643. doi: https://doi.org/10.3390/electronics12122643

- Popoola, O., Rodrigues, M., Marchang, J., Shenfield, A., Ikpehia, A., Popoola, J. (2023). A critical literature review of security and privacy in smart home healthcare schemes adopting IoT & blockchain: Problems, Challenges and Solutions. Blockchain: Research and Applications, 100178. doi: https://doi.org/10.1016/j.bcra.2023.100178

- Meng, Y., Zhu, H., Shen, X. (2023). Security in Smart Home Networks. Wireless Networks. Cham: Springer, 167. doi: https://doi.org/10.1007/978-3-031-24185-7

- Amraoui, N., Zouari, B. (2021). Securing the operation of Smart Home Systems: a literature review. Journal of Reliable Intelligent Environments, 8 (1), 67–74. doi: https://doi.org/10.1007/s40860-021-00160-3

- Alghayadh, F., Debnath, D. (2020). A Hybrid Intrusion Detection System for Smart Home Security. 2020 IEEE International Conference on Electro Information Technology (EIT), 319–323. doi: https://doi.org/10.1109/eit48999.2020.9208296

- Zeadally, S., Das, A. K., Sklavos, N. (2021). Cryptographic technologies and protocol standards for Internet of Things. Internet of Things, 14, 100075. doi: https://doi.org/10.1016/j.iot.2019.100075

- Yalamuri, G., Honnavalli, P., Eswaran, S. (2022). A Review of the Present Cryptographic Arsenal to Deal with Post-Quantum Threats. Procedia Computer Science, 215, 834–845. doi: https://doi.org/10.1016/j.procs.2022.12.086

- Aboshosha, B. W., Dessouky, M. M., Elsayed, A. (2019). Energy Efficient Encryption Algorithm for Low Resources Devices. The Academic Research Community Publication, 3 (3), 26–37. doi: https://doi.org/10.21625/archive.v3i3.520

- Zakaria, A. A., Azni, A. H., Ridzuan, F., Zakaria, N. H., Daud, M. (2023). Systematic literature review: Trend analysis on the design of lightweight block cipher. Journal of King Saud University – Computer and Information Sciences, 35 (5), 101550. doi: https://doi.org/10.1016/j.jksuci.2023.04.003

- Thakor, V. A., Razzaque, M. A., Khandaker, M. R. A. (2021). Lightweight Cryptography Algorithms for Resource-Constrained IoT Devices: A Review, Comparison and Research Opportunities. IEEE Access, 9, 28177–28193. doi: https://doi.org/10.1109/access.2021.3052867

- Kumar, C., Prajapati, S. S., Verma, R. K. (2022). A Survey of Various Lightweight Cryptography Block ciphers for IoT devices. 2022 IEEE International Conference on Current Development in Engineering and Technology (CCET). doi: https://doi.org/10.1109/ccet56606.2022.10080556

- Suomalainen, J., Kotelba, A., Kreku, J., Lehtonen, S. (2018). Evaluating the Efficiency of Physical and Cryptographic Security Solutions for Quantum Immune IoT. Cryptography, 2 (1), 5. doi: https://doi.org/10.3390/cryptography2010005

- Manifavas, C., Hatzivasilis, G., Fysarakis, K., Rantos, K. (2014). Lightweight Cryptography for Embedded Systems – A Comparative Analysis. Lecture Notes in Computer Science. Springer, 333–349. doi: https://doi.org/10.1007/978-3-642-54568-9_21

- Yasmin, N., Gupta, R. (2023). Modified lightweight cryptography scheme and its applications in IoT environment. International Journal of Information Technology, 15 (8), 4403–4414. doi: https://doi.org/10.1007/s41870-023-01486-2

- Khudoykulov, Z. (2024). A Comparison of Lightweight Cryptographic Algorithms. Lecture Notes in Networks and Systems. Cham: Springer, 295–304. doi: https://doi.org/10.1007/978-3-031-53488-1_36

- Thabit, F., Can, O., Aljahdali, A. O., Al-Gaphari, G. H., Alkhzaimi, H. A. (2023). Cryptography Algorithms for Enhancing IoT Security. Internet of Things, 22, 100759. doi: https://doi.org/10.1016/j.iot.2023.100759

- Holub, S., Babenko, V., Rudnytskyi, S. (2012). The method of synthesis of the operations of cryptographic transformations on the basis of addition modulo two. Systemy obrobky informatsii, 3 (1), 119–122.

- Babenko, V., Lada, N. (2016). Analiz rezultativ vykonannia modyfikovanykh operatsii dodavannia za modulem dva z tochnistiu do perestanovky. The scientific potential of the present. Vinnytsia: PE Rogalska I.O., 108–111.

- Rudnytskyi, V., Lada, N., Kuchuk, H., Pidlasyi, D. (2024). Architecture of CET-operations and stream encryption technologies. Cherkasy: vydavets Ponomarenko R. V., 374. Available at: https://dndivsovt.com/index.php/monograph/issue/view/22/22

- Rudnytskyi, V., Lada, N., Kozlovska, S. (2018). Technology of two operand operations construction of information cryptographic transformation by modeling results. Advanced Information Systems, 2 (4), 26–30. doi: https://doi.org/10.20998/2522-9052.2018.4.04

- Rudnytskyi, V., Babenko, V., Zhyliaiev, D. (2011). Alhebraichna struktura mnozhyny lohichnykh operatsii koduvannia. Nauka i tekhnika Povitrianykh Syl Zbroinykh Syl Ukrainy, 2 (6), 112–114.

- Babenko, V., Lada, N., Lada, S. (2016). Analiz mnozhyny operatsii syntezovanykh na osnovi dodavannia za modulem dva. Visnyk Cherkaskoho derzhavnoho tekhnolohichnoho universytetu. Seriia: Tekhnichni nauky, 1, 5–11.

- Lada, N., Dzyuba, V., Breus, R., Lada, S. (2020). Synthesis of sets of non-symmetric two-operand two-bit crypto operations within the permutation accuracy. Technology Audit and Production Reserves, 2 (2 (52)), 28–31. doi: https://doi.org/10.15587/2706-5448.2020.202099

- Rudnytskyi, V., Babenko, V., Lada, N., Tarasenko, Ya., Rudnytska, Yu. (2022). Constructing symmetric operations of cryptographic information encoding. Workshop on Cybersecurity Providing in Information and Telecommunication Systems (CPITS II 2021). Kyiv: CEUR Workshop Proceedings, 182–194.

- Rudnytskyi, V. M., Opirskyi, I. R., Melnyk, O. H., Pustovit, M. O. (2018). Synthesis of group operations strong stable cryptographic encode for construction stream cipher. Ukrainian Scientific Journal of Information Security, 24 (3), 195–200. doi: https://doi.org/10.18372/2225-5036.24.13430

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2024 Volodymyr Rudnytskyi, Nataliia Lada, Maksym Herashchenko, Tymofii Korotkyi, Tetiana Stabetska

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.