Розробка принципів функціонування автоматизованої системи передавання даних безпровідними каналами зв’язку для забезпечення захисту інформації

DOI:

https://doi.org/10.15587/1729-4061.2024.310547Ключові слова:

система передачі даних, випромінювач радіосигналу, магнітне поле, радіомоніторинг, соціокіберфізична системаАнотація

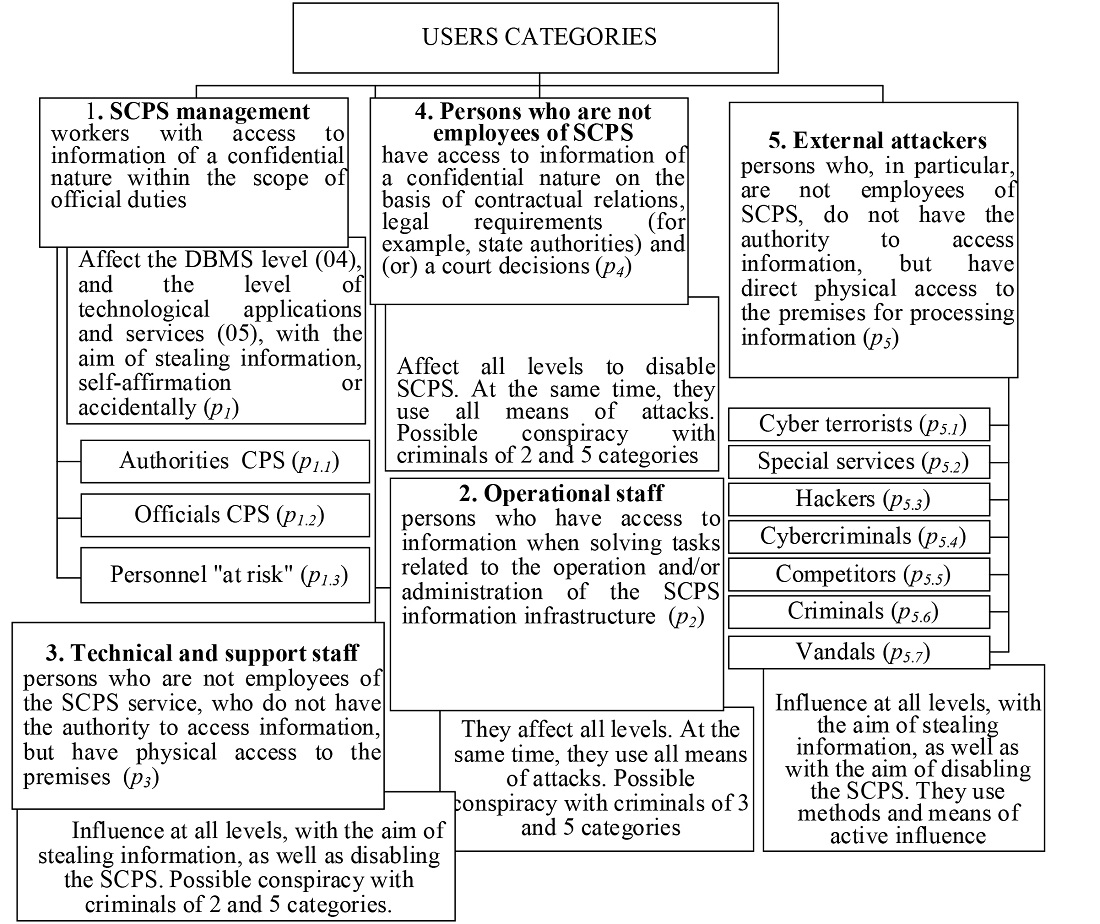

Розвиток систем передавання даних на основі безпровідних каналів радіозв’язку дозволив будування принципово нових мереж – mesh-мереж, які використовуються не тільки в смарт-технологіях, а є основою побудови кіберфізичних та соціокіберфізичних систем (об’єктів критичної інфраструктури). Об’єктом є процес забезпечення надійної та безпечної передачі даних на основі використання безпровідних каналів радіозв’язку. Для забезпечення ознак завадостійкості та безпеки автоматизованої системи передачі даних запропонована математична модель функціонування системи захисту інформаційних ресурсів. Для визначення загроз використовується уніфікований класифікатор та методика оцінки потокового стану, які враховують гібридність та синергію цільових (змішаних) атак на канали зв’язку. Визначається критичні точки елементів інфраструктури, а також інформація, яка циркулює та/або зберігається. Враховується оцінка виконання вимог регуляторів, як міжнародних, так й державних нормативних актів, та наявність та спроможність елементів системи безпеки забезпечити необхідний рівень захисту елементів інфраструктури. Запропонований підхід дозволяє визначати: коефіцієнти інформаційної та внутрішньої доступності безпровідного каналу радіозв’язку, векторний потенціал магнітного поля, що запізнюється, як результат роботи на передачу даних. При оцінюванні коефіцієнту внутрішньої доступності безпровідного каналу радіозв’язку запропоновано враховувати когерентне приймання сигналу. При цьому коефіцієнт завадозахищеності безпровідного каналу радіозв’язку набагато більше 1, що забезпечує достатній захист інформації. Запропоновано технічне рішення, яке дозволить наблизити рівні конфіденційності, цілісності, автентичності та достовірності безпровідного каналу радіозв’язку до 100 %

Посилання

- Yevseiev, S., Hryshchuk, R., Molodetska, K., Nazarkevych, M., Hrytsyk, V., Milov, O. et al.; Yevseiev, S., Hryshchuk, R., Molodetska, K., Nazarkevych, M. (Eds.) (2022). Modeling of security systems for critical infrastructure facilities. Kharkiv: РС ТЕСHNOLOGY СЕNTЕR, 196. https://doi.org/10.15587/978-617-7319-57-2

- Yevseiev, S., Kuznietsov, O., Herasimov, S., Horielyshev, S., Karlov, A., Kovalov, I. et al. (2021). Development of an optimization method for measuring the Doppler frequency of a packet taking into account the fluctuations of the initial phases of its radio pulses. Eastern-European Journal of Enterprise Technologies, 2 (9 (110)), 6–15. https://doi.org/10.15587/1729-4061.2021.229221

- Sokolov, A. Y. (1999). Algebraic approach on fuzzy control. IFAC Proceedings Volumes, 32 (2), 5386–5391. https://doi.org/10.1016/s1474-6670(17)56917-7

- Yevseiev, S., Ponomarenko, V., Laptiev, O., Milov, O., Korol, O., Milevskyi, S. et al.; Yevseiev, S., Ponomarenko, V., Laptiev, O., Milov, O. (Eds.) (2021). Synergy of building cybersecurity systems. Kharkiv: РС ТЕСHNOLOGY СЕNTЕR, 188. https://doi.org/10.15587/978-617-7319-31-2

- Shao, R., Ding, C., Liu, L., He, Q., Qu, Y., Yang, J. (2024). High-fidelity multi-channel optical information transmission through scattering media. Optics Express, 32 (2), 2846. https://doi.org/10.1364/oe.514668

- Dao, V. A., Thanh Thuy, T. T., Quoc Bao, V. N., Dung, T. C., Quyen, N. X. (2024). Design of A Chaos-based Digital Radio over Fiber Transmission Link using ASK Modulation for Wireless Communication Systems. EAI Endorsed Transactions on Industrial Networks and Intelligent Systems, 11 (1). https://doi.org/10.4108/eetinis.v11i1.4530

- M, S., Kandasamy, R., Kumar, S. S. (2022). A Novel Approach on Cognitive Radio Sensor Networks for Efficient Data Transmission. https://doi.org/10.21203/rs.3.rs-1735166/v1

- Lacey, K. (2024). Communication in the Radio Century. The Oxford Handbook of Radio and Podcasting, 733–748. https://doi.org/10.1093/oxfordhb/9780197551127.013.34

- Ren, Y., Wu, Y., Tu, Z. (2024). A Multi-Channel Chromatic Dispersion Compensation for 15-km Front-Haul Transmission. Optical Fiber Communication Conference (OFC) 2024. https://doi.org/10.1364/ofc.2024.w2b.11

- Park, J., Choi, D. (2023). Improvement and Utilization of Auxiliary Radio Communication System. Journal of the Korean Society of Hazard Mitigation, 23 (3), 83–93. https://doi.org/10.9798/kosham.2023.23.3.83

- Soliman, N. F., Fadl-Allah, F. E., El-Shafai, W., Aly, M. I., Alabdulhafith, M., El-Samie, F. E. A. (2024). A Hybrid Cybersecurity Algorithm for Digital Image Transmission over Advanced Communication Channel Models. Computers, Materials & Continua, 79 (1), 201–241. https://doi.org/10.32604/cmc.2024.046757

- Youvan, D. (2024). Silent Waves: The Role of Ham Radio in a Fictional Communication Blackout Scenario. https://doi.org/10.13140/RG.2.2.23193.19044

- Kolawole, W. (2024). Enhancing Data Security through Chaotic Encryption for Secure Transmission. Available at: https://www.researchgate.net/publication/380179574_Enhancing_Data_Security_through_Chaotic_Encryption_for_Secure_Transmission

- Renteria, L., Jínez, J., Torres, K., Ramos, J. (2023). Data transmission system through FM radio applying Data over Sound techniques. Novasinergia, 6 (2), 129–139. https://doi.org/10.37135/ns.01.12.08

- Soni, V. (2024). ED-SS based Cognitive Radio (CR) over Various Fading Channels for Modern Wireless Communications. Journal of Electrical Systems, 20 (7s), 1406–1423. https://doi.org/10.52783/jes.3713

- Mak, B., Arya, S., Wang, Y., Ashdown, J. (2023). Characterization of Low-Latency Next-Generation eVTOL Communications: From Channel Modeling to Performance Evaluation. Electronics, 12 (13), 2838. https://doi.org/10.3390/electronics12132838

- Guan, K., Kürner, T., Rupp, M., Nekovee, M. (2024). Guest Editorial: Channel Modeling and Signal Processing for Terahertz Communications. IEEE Communications Magazine, 62 (2), 14–15. https://doi.org/10.1109/mcom.2024.10439199

- Yakovlev, M., Volobuev, A., Pribyliev, Yu. (2024). Mathematical modeling of the processes of functioning of automated military radio communication systems in terms of their protection against radio reconnaissance. The Collection of Scientific Works of the National Academy of the National Guard of Ukraine, 1 (43), 130–144. https://doi.org/10.33405/2409-7470/2024/1/43/307934

- Makhmudov, F., Privalov, A., Privalov, A., Kazakevich, E., Bekbaev, G., Boldinov, A. et al. (2024). Mathematical Model of the Process of Data Transmission over the Radio Channel of Cyber-Physical Systems. Mathematics, 12 (10), 1452. https://doi.org/10.3390/math12101452

- Luat, P. N., Taparugssanagorn, A., Kaemarungsi, K., Phoojaroenchanachai, C. (2024). Spatial Simultaneous Functioning-Based Joint Design of Communication and Sensing Systems in Wireless Channels. Applied Sciences, 14 (12), 5319. https://doi.org/10.3390/app14125319

- Kumar, P., Saxena, V. (2024). Nested Levels of Hybrid Cryptographical Technique for Secure Information Exchange. Journal of Computer and Communications, 12 (02), 201–210. https://doi.org/10.4236/jcc.2024.122012

- Mikoni, S. V. (2023). Approach to assessing the level of intelligence of an information system. Ontology of Designing, 13 (1), 29–43. https://doi.org/10.18287/2223-9537-2023-13-1-29-43

- Ramsden, J. (2023). The Transmission of Information. Bioinformatics, 75–91. https://doi.org/10.1007/978-3-030-45607-8_7

- Laue, F., Jamali, V., Schober, R. (2023). RIS-Assisted Device Activity Detection With Statistical Channel State Information. IEEE Transactions on Wireless Communications, 22 (12), 9473–9487. https://doi.org/10.1109/twc.2023.3271365

- Vähä-Savo, L., Veggi, L., Vitucci, E. M., Icheln, C., Degli-Esposti, V., Haneda, K. (2023). Analytical Characterization of a Transmission Loss of an Antenna-Embedded Wall. https://doi.org/10.36227/techrxiv.170244520.01558910/v1

- Elzinga, R., Janssen, M. J., Wesseling, J., Negro, S. O., Hekkert, M. P. (2023). Assessing mission-specific innovation systems: Towards an analytical framework. Environmental Innovation and Societal Transitions, 48, 100745. https://doi.org/10.1016/j.eist.2023.100745

- Kramer, G. (2023). Information Rates for Channels with Fading, Side Information and Adaptive Codewords. Entropy, 25 (5), 728. https://doi.org/10.3390/e25050728

- dos Santos, A., Barros, M. T. C. de, Correia, P. F. (2015). Transmission line protection systems with aided communication channels – Part II: Comparative performance analysis. Electric Power Systems Research, 127, 339–346. https://doi.org/10.1016/j.epsr.2015.05.010

- Enquist, M., Ghirlanda, S., Lind, J. (2023). Acquisition and Transmission of Sequential Information. The Human Evolutionary Transition, 167–176. https://doi.org/10.23943/princeton/9780691240770.003.0012

- Menezes, T. S., Barra, P. H. A., Dizioli, F. A. S., Lacerda, V. A., Fernandes, R. A. S., Coury, D. V. (2023). A Survey on the Application of Phasor Measurement Units to the Protection of Transmission and Smart Distribution Systems. Electric Power Components and Systems, 52 (8), 1379–1396. https://doi.org/10.1080/15325008.2023.2240320

- Ribeiro, E. P. A., Lopes, F. V., Silva, K. M., Martins-Britto, A. G. (2023). Assessment of communication channel effects on time-domain protection functions tripping times. Electric Power Systems Research, 223, 109589. https://doi.org/10.1016/j.epsr.2023.109589

- Shmatko, O., Herasymov, S., Lysetskyi, Y., Yevseiev, S., Sievierinov, О., Voitko, T. et al. (2023). Development of the automated decision-making system synthesis method in the management of information security channels. Eastern-European Journal of Enterprise Technologies, 6 (9 (126)), 39–49. https://doi.org/10.15587/1729-4061.2023.293511

- Herasymov, S., Tkachov, A., Bazarnyi, S. (2024). Complex method of determining the location of social network agents in the interests of information operations. Advanced Information Systems, 8 (1), 31–36. https://doi.org/10.20998/2522-9052.2024.1.04

- Kozhushko, Ya., Karlov, D., Klimishen, O., Bortsova, M., Herasymov, S., Hrichanuk, O., Bykov, V. N. (2018). Comparison of the Efficiency of Some Images Superposition Algorithms Used in Aircraft Map-Matching Navigation Systems. 2018 IEEE 17th International Conference on Mathematical Methods in Electromagnetic Theory (MMET). https://doi.org/10.1109/mmet.2018.8460319

- Fedushko, S., Molodetska, K., Syerov, Y. (2023). Analytical method to improve the decision-making criteria approach in managing digital social channels. Heliyon, 9 (6), e16828. https://doi.org/10.1016/j.heliyon.2023.e16828

- Mookerjee, R., Samuel, J. (2023). Managing the security of information systems with partially observable vulnerability. Production and Operations Management, 32 (9), 2902–2920. https://doi.org/10.1111/poms.14015

- Marabissi, D., Abrardo, A., Mucchi, L. (2023). A new framework for Physical Layer Security in HetNets based on Radio Resource Allocation and Reinforcement Learning. Mobile Networks and Applications, 28 (4), 1473–1481. https://doi.org/10.1007/s11036-023-02149-z

- Yevseiev, S., Khokhlachova, Yu., Ostapov, S., Laptiev, O., Korol, O., Milevskyi, S. et al.; Yevseiev, S., Khokhlachova, Yu., Ostapov, S., Laptiev, O. (Eds.) (2023). Models of socio-cyber-physical systems security. Kharkiv: РС ТЕСHNOLOGY СЕNTЕR, 184. https://doi.org/10.15587/978-617-7319-72-5

- Framework for assessing the current state of protection. Available at: http://skl.khpi.edu.ua/

- Shmatko, O., Balakireva, S., Vlasov, A., Zagorodna, N., Korol, O., Milov, O. et al. (2020). Development of methodological foundations for designing a classifier of threats to cyberphysical systems. Eastern-European Journal of Enterprise Technologies, 3 (9 (105)), 6–19. https://doi.org/10.15587/1729-4061.2020.205702

- Aragon, N., Barreto, P. S. L. M., Bettaieb, S., Bidoux, L., Blazy, O., Deneuville, J.-C. et al. (2020). BIKE: Bit Flipping Key Encapsulation. Available at: https://bikesuite.org/files/v4.1/BIKE_Spec.2020.10.22.1.pdf

- Bos, J., Ducas, L., Kiltz, E., Lepoint, T., Lyubashevsky, V., Schanck, J. M. et al. (2018). CRYSTALS - Kyber: A CCA-Secure Module-Lattice-Based KEM. 2018 IEEE European Symposium on Security and Privacy (EuroS&P). https://doi.org/10.1109/eurosp.2018.00032

- Supersingular Isogeny Key Encapsulation (2022). Available at: https://sike.org/files/SIDH-spec.pdf

- HQC: Hamming Quasi-Cyclic An IND-CCA2 Code-based Public Key Encryption Scheme. NIST 4 th PQC Standardization Conference. Available at: https://csrc.nist.gov/csrc/media/Presentations/2022/hqc-update/images-media/session-4-gaborit-hqc-pqc2022.pdf

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2024 Serhii Yevseiev, Stanislav Milevskyi, Vladyslav Sokol, Vladyslav Yemanov, Anatolii Volobuiev, Larysa Dakova, Mykola Brailovskyi, Irada Rahimova, Vladyslav Kravchenko, Oleg Cherniavskiy

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.