Розробка підходу до аналізу параметрів визначення можливої попередньо модифікованої прошивки USB-пристроїв

DOI:

https://doi.org/10.15587/1729-4061.2022.269031Ключові слова:

захист інформації, USB-пристрої, HID, BadUSB, контролери USB, модифікація USB-пристроївАнотація

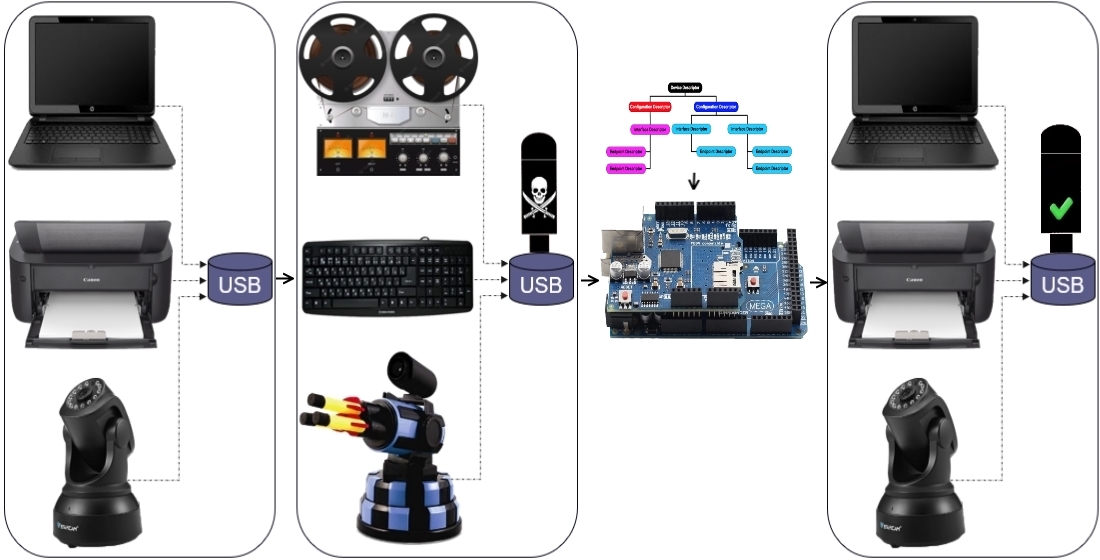

Наведено результати експериментів та досліджень з різними типами пристроїв, які можуть здійснювати BadUSB-сценарій, наприклад: BadUSB, Rubber Ducky, які при підключенні до комп'ютера видають себе за пристрій з Human Interface Device, емулюючи інші пристрої, такі як клавіатура та миша.

При проблемі відсутності інструментів управління виявлення попередніх модифікацій USB-пристроїв від атак, заснованих на захопленні управління комп'ютером, в якості об'єкту дослідження пропонується програмно-апаратний комплекс. Програмно він реалізований серед Arduino IDE, а фізично він виконаний на платі Arduino Mega c Shield, що зчитує параметри пристроїв. Він відстежує запуск USB-пристроїв і перевіряє кожен пристрій на факт попередньої модифікованості шляхом передачі дескрипторів HID з обладнання, що підключається. Розпарсувавши дані за допомогою Python, дані подаються у відповідному вигляді для аналізу, на підставі чого приймається рішення системою про можливу попередню модифікацію USB-носія, з якого ці дані надійшли. Це відбувається завдяки детальному розгляду та копіткому аналізі даних, типів даних, тимчасових характеристик даних, що передаються у різних каналах. Було досліджено технічні характеристики та функціональні можливості USB-пристроїв, визначено параметри, що передаються в момент, коли їм подають живлення. Комплекс може робити висновок на підставі аналізу за своїм алгоритмом та блокувати підозрілий USB-пристрій, який був підключений та який може перехопити керування комп'ютером.

Результати дослідження можна використовувати у сфері захисту інформаційних систем від атак, заснованих на захопленні управління із зовнішніх носіїв. Створене рішення підвищує рівень безпеки роботи системи, дозволяючи розпізнати можливо попередньо модифікований пристрій на етапі підключення

Посилання

- Neuner, S., Voyiatzis, A. G., Fotopoulos, S., Mulliner, C., Weippl, E. R. (2018). USBlock: Blocking USB-Based Keypress Injection Attacks. Lecture Notes in Computer Science, 278–295. doi: https://doi.org/10.1007/978-3-319-95729-6_18

- Yang, B., Qin, Y., Zhang, Y., Wang, W., Feng, D. (2016). TMSUI: A Trust Management Scheme of USB Storage Devices for Industrial Control Systems. Lecture Notes in Computer Science, 152–168. doi: https://doi.org/10.1007/978-3-319-29814-6_13

- Johnson, P. C., Bratus, S., Smith, S. W. (2017). Protecting Against Malicious Bits On the Wire. Proceedings of the 33rd Annual Computer Security Applications Conference. doi: https://doi.org/10.1145/3134600.3134630

- Ramadhanty, A. D., Budiono, A., Almaarif, A. (2020). Implementation and Analysis of Keyboard Injection Attack using USB Devices in Windows Operating System. 2020 3rd International Conference on Computer and Informatics Engineering (IC2IE). doi: https://doi.org/10.1109/ic2ie50715.2020.9274631

- Mueller, T., Zimmer, E., de Nittis, L. (2019). Using Context and Provenance to defend against USB-borne attacks. Proceedings of the 14th International Conference on Availability, Reliability and Security. doi: https://doi.org/10.1145/3339252.3339268

- Karystinos, E., Andreatos, A., Douligeris, C. (2019). Spyduino: Arduino as a HID Exploiting the BadUSB Vulnerability. 2019 15th International Conference on Distributed Computing in Sensor Systems (DCOSS). doi: https://doi.org/10.1109/dcoss.2019.00066

- Mohammadmoradi, H., Gnawali, O. (2018). Making Whitelisting-Based Defense Work Against BadUSB. ICSDE'18: Proceedings of the 2nd International Conference on Smart Digital Environment. Available at: http://www2.cs.uh.edu/~gnawali/papers/badusb-icsde2018.pdf

- Ji, X., Le Guernic, G., Cuppens-Boulahia, N., Cuppens, F. (2018). USB Packets Filtering Policies and an Associated Low-Cost Simulation Framework. Lecture Notes in Computer Science, 732–742. doi: https://doi.org/10.1007/978-3-030-01950-1_44

- Hernandez, G., Fowze, F., Tian, D. (Jing), Yavuz, T., Butler, K. R. B. (2017). FirmUSB. Proceedings of the 2017 ACM SIGSAC Conference on Computer and Communications Security. doi: https://doi.org/10.1145/3133956.3134050

- Pyrkova, А., Zuyeva, Ye. (2019). Creating BADUSB devices and system safety analysis. Vestnik KazNITU, 5, 466–470. Available at: https://official.satbayev.university/download/document/12327/%D0%92%D0%95%D0%A1%D0%A2%D0%9D%D0%98%D0%9A-2019%20%E2%84%965.pdf

- Zueva, E. A., Pyrkova, A. Yu. (2019). Nvestigation of USB devices using ducky script. Vestnik AUES, 3, 53–57. Available at: https://vestnik-aues.kz/frontend/web/uploads/magazine/pdf/1591966671_nFx8A8.pdf#page=55

- Zueva Ye. (2020). Analysis of work of devices with BADUSB vulnerability. Vestnik KBTU, 17 (1), 141–146. Available at: https://kbtu.edu.kz/images/vesnik_1_2020.pdf

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2022 Yekaterina Zuyeva, Anna Pyrkova, Abdizhapar Saparbayev, Aiymzhan Makulova, Gulzinat Ordabayeva

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.