Управління безпекою в IoT із застосуванням фреймворка безпеки на основі глибокої нейронної мережі

DOI:

https://doi.org/10.15587/1729-4061.2022.269221Ключові слова:

Інтернет речей, безпека, штучний інтелект, туманні обчислення, бездротові датчики, загрози безпеціАнотація

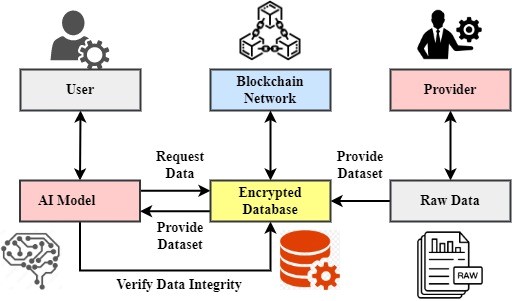

Проблеми безпеки та ризики Інтернету речей (IoT) у кількох областях неухильно зростають у міру розширення використання IoT. У більшості операційних систем Інтернету речей у системах з'явилися недоліки, пов'язані з обмеженнями комп'ютерів та пам'яті. Пристрої IoT зазвичай не можуть використовувати складні заходи захисту через їх погані обчислювальні можливості. Недостача екосистем IoT є найбільшою перешкодою для розробки захищеного пристрою IoT. Крім того, проблеми з безпекою створюють низку проблем, таких як контроль доступу до даних, атаки, уразливості та проблеми із захистом конфіденційності. Ці проблеми безпеки впливають на оригінальність даних, що впливає аналіз даних. У цьому дослідженні пропонується заснований на ШІ метод забезпечення безпеки середовища IoT (AI-SM-IoT) для подолання проблем безпеки IoT. Цей дизайн був заснований на межі мережі компонентів безпеки за допомогою ШІ для забезпечення готовності до надзвичайних ситуацій IoT. Представлені модулі виявляють, ідентифікують та продовжують ідентифікувати фазу тривалості нападу на основі концепції ланцюжка вбивств у кіберпросторі. Він описує кожну довгострокову безпеку в запропонованій структурі та доводить її ефективність у практичних застосуваннях за різних загроз. Крім того, кожен ризик на прикордонному рівні усувається шляхом інтеграції модулів безпеки штучного інтелекту (ШІ) в окремий рівень AI-SM-IoT, що надається службами. Він вирізняє структуру системи від попередніх проектів. У ньому описувалася архітектурна свобода від базових областей проекту та його відносно низька затримка, яка забезпечує безпеку як послугу, а не вбудований мережний кордон у дизайні Інтернету речей. Він оцінив запропонований дизайн на основі оцінки адміністрування платформи IoT, пропускної спроможності, безпеки та робочого часу.

Посилання

- Oniani, S., Marques, G., Barnovi, S., Pires, I. M., Bhoi, A. K. (2020). Artificial Intelligence for Internet of Things and Enhanced Medical Systems. Studies in Computational Intelligence, 43–59. doi: https://doi.org/10.1007/978-981-15-5495-7_3

- Su, J., Chu, X., Kadry, S., S, R. (2020). Internet-of-Things-Assisted Smart System 4.0 Framework Using Simulated Routing Procedures. Sustainability, 12 (15), 6119. doi: https://doi.org/10.3390/su12156119

- El-Latif, A. A. A., Abd-El-Atty, B., Mazurczyk, W., Fung, C., Venegas-Andraca, S. E. (2020). Secure Data Encryption Based on Quantum Walks for 5G Internet of Things Scenario. IEEE Transactions on Network and Service Management, 17 (1), 118–131. doi: https://doi.org/10.1109/tnsm.2020.2969863

- Chakraborty, N., Li, J.-Q., Mondal, S., Luo, C., Wang, H., Alazab, M. et al. (2021). On Designing a Lesser Obtrusive Authentication Protocol to Prevent Machine-Learning-Based Threats in Internet of Things. IEEE Internet of Things Journal, 8 (5), 3255–3267. doi: https://doi.org/10.1109/jiot.2020.3025274

- Manogaran, G., Mumtaz, S., Mavromoustakis, C. X., Pallis, E., Mastorakis, G. (2021). Artificial Intelligence and Blockchain-Assisted Offloading Approach for Data Availability Maximization in Edge Nodes. IEEE Transactions on Vehicular Technology, 70 (3), 2404–2412. doi: https://doi.org/10.1109/tvt.2021.3058689

- Zheng, W., Muthu, B., Kadry, S. N. (2021). Research on the design of analytical communication and information model for teaching resources with cloud‐sharing platform. Computer Applications in Engineering Education, 29 (2), 359–369. doi: https://doi.org/10.1002/cae.22375

- Wang, W., Jackson Samuel, R. D., Hsu, C.-H. (2020). Prediction architecture of deep learning assisted short long term neural network for advanced traffic critical prediction system using remote sensing data. European Journal of Remote Sensing, 54 (sup2), 65–76. doi: https://doi.org/10.1080/22797254.2020.1755998

- Rauf, H. T., Gao, J., Almadhor, A., Arif, M., Nafis, M. T. (2021). Enhanced bat algorithm for COVID-19 short-term forecasting using optimized LSTM. Soft Computing, 25 (20), 12989–12999. doi: https://doi.org/10.1007/s00500-021-06075-8

- Mohamed Shakeel, P., Baskar, S., Sarma Dhulipala, V. R., Mishra, S., Jaber, M. M. (2018). RETRACTED ARTICLE: Maintaining Security and Privacy in Health Care System Using Learning Based Deep-Q-Networks. Journal of Medical Systems, 42 (10). doi: https://doi.org/10.1007/s10916-018-1045-z

- Amudha, G., Narayanasamy, P. (2018). Distributed Location and Trust Based Replica Detection in Wireless Sensor Networks. Wireless Personal Communications, 102 (4), 3303–3321. doi: https://doi.org/10.1007/s11277-018-5369-2

- Nguyen, T. N., Le, V. V., Chu, S.-I., Liu, B.-H., Hsu, Y.-C. (2021). Secure Localization Algorithms Against Localization Attacks in Wireless Sensor Networks. Wireless Personal Communications, 127 (1), 767–792. doi: https://doi.org/10.1007/s11277-021-08404-4

- Malarvizhi Kumar, P., Choong Seon, H. (2021). RETRACTED ARTICLE: Internet of Things-Based Digital Video Intrusion for Intelligent Monitoring Approach. Arabian Journal for Science and Engineering. doi: https://doi.org/10.1007/s13369-021-05902-2

- Manickam, A., Jiang, J., Zhou, Y., Sagar, A., Soundrapandiyan, R., Dinesh Jackson Samuel, R. (2021). Automated pneumonia detection on chest X-ray images: A deep learning approach with different optimizers and transfer learning architectures. Measurement, 184, 109953. doi: https://doi.org/10.1016/j.measurement.2021.109953

- Sheron, P. S. F., Sridhar, K. P., Baskar, S., Shakeel, P. M. (2019). A decentralized scalable security framework for end‐to‐end authentication of future IoT communication. Transactions on Emerging Telecommunications Technologies, 31 (12). doi: https://doi.org/10.1002/ett.3815

- Amudha, G. (2021). Dilated Transaction Access and Retrieval: Improving the Information Retrieval of Blockchain-Assimilated Internet of Things Transactions. Wireless Personal Communications, 127 (1), 85–105. doi: https://doi.org/10.1007/s11277-021-08094-y

- Gheisari, M., Najafabadi, H. E., Alzubi, J. A., Gao, J., Wang, G., Abbasi, A. A., Castiglione, A. (2021). OBPP: An ontology-based framework for privacy-preserving in IoT-based smart city. Future Generation Computer Systems, 123, 1–13. doi: https://doi.org/10.1016/j.future.2021.01.028

- Nguyen, T. N., Liu, B.-H., Nguyen, N. P., Dumba, B., Chou, J.-T. (2021). Smart Grid Vulnerability and Defense Analysis Under Cascading Failure Attacks. IEEE Transactions on Power Delivery, 36 (4), 2264–2273. doi: https://doi.org/10.1109/tpwrd.2021.3061358

- Singh, S., Sharma, P. K., Yoon, B., Shojafar, M., Cho, G. H., Ra, I.-H. (2020). Convergence of blockchain and artificial intelligence in IoT network for the sustainable smart city. Sustainable Cities and Society, 63, 102364. doi: https://doi.org/10.1016/j.scs.2020.102364

- Javaid, N., Sher, A., Nasir, H., Guizani, N. (2018). Intelligence in IoT-Based 5G Networks: Opportunities and Challenges. IEEE Communications Magazine, 56 (10), 94–100. doi: https://doi.org/10.1109/mcom.2018.1800036

- Mao, B., Kawamoto, Y., Kato, N. (2020). AI-Based Joint Optimization of QoS and Security for 6G Energy Harvesting Internet of Things. IEEE Internet of Things Journal, 7 (8), 7032–7042. doi: https://doi.org/10.1109/jiot.2020.2982417

- Mendhurwar, S., Mishra, R. (2019). Integration of social and IoT technologies: architectural framework for digital transformation and cyber security challenges. Enterprise Information Systems, 15 (4), 565–584. doi: https://doi.org/10.1080/17517575.2019.1600041

- Mukherjee, A., Goswami, P., Yang, L., Sah Tyagi, S. K., Samal, U. C., Mohapatra, S. K. (2020). Deep neural network-based clustering technique for secure IIoT. Neural Computing and Applications, 32 (20), 16109–16117. doi: https://doi.org/10.1007/s00521-020-04763-4

- Vimal, S., Khari, M., Crespo, R. G., Kalaivani, L., Dey, N., Kaliappan, M. (2020). Energy enhancement using Multiobjective Ant colony optimization with Double Q learning algorithm for IoT based cognitive radio networks. Computer Communications, 154, 481–490. doi: https://doi.org/10.1016/j.comcom.2020.03.004

- Alqaralleh, B. A. Y., Vaiyapuri, T., Parvathy, V. S., Gupta, D., Khanna, A., Shankar, K. (2021). Blockchain-assisted secure image transmission and diagnosis model on Internet of Medical Things Environment. Personal and Ubiquitous Computing. doi: https://doi.org/10.1007/s00779-021-01543-2

- Ahmed Jamal, A., Mustafa Majid, A.-A., Konev, A., Kosachenko, T., Shelupanov, A. (2021). A review on security analysis of cyber physical systems using Machine learning. Materials Today: Proceedings. doi: https://doi.org/10.1016/j.matpr.2021.06.320

- Cui, Z., Xue, F., Zhang, S., Cai, X., Cao, Y., Zhang, W., Chen, J. (2020). A Hybrid BlockChain-Based Identity Authentication Scheme for Multi-WSN. IEEE Transactions on Services Computing, 1–1. doi: https://doi.org/10.1109/tsc.2020.2964537

- Aldhaheri, S., Alghazzawi, D., Cheng, L., Barnawi, A., Alzahrani, B. A. (2020). Artificial Immune Systems approaches to secure the internet of things: A systematic review of the literature and recommendations for future research. Journal of Network and Computer Applications, 157, 102537. doi: https://doi.org/10.1016/j.jnca.2020.102537

- Poniszewska-Maranda, A., Kaczmarek, D., Kryvinska, N., Xhafa, F. (2018). Studying usability of AI in the IoT systems/paradigm through embedding NN techniques into mobile smart service system. Computing, 101 (11), 1661–1685. doi: https://doi.org/10.1007/s00607-018-0680-z

- Zaidan, A. A., Zaidan, B. B. (2018). A review on intelligent process for smart home applications based on IoT: coherent taxonomy, motivation, open challenges, and recommendations. Artificial Intelligence Review, 53 (1), 141–165. doi: https://doi.org/10.1007/s10462-018-9648-9

- Kumar, P., Kumar, R., Gupta, G. P., Tripathi, R. (2020). A Distributed framework for detecting DDoS attacks in smart contract‐based Blockchain‐IoT Systems by leveraging Fog computing. Transactions on Emerging Telecommunications Technologies, 32 (6). doi: https://doi.org/10.1002/ett.4112

- Sultana, T., Wahid, K. A. (2019). IoT-Guard: Event-Driven Fog-Based Video Surveillance System for Real-Time Security Management. IEEE Access, 7, 134881–134894. doi: https://doi.org/10.1109/access.2019.2941978

- Li, D., Deng, L., Liu, W., Su, Q. (2020). Improving communication precision of IoT through behavior-based learning in smart city environment. Future Generation Computer Systems, 108, 512–520. doi: https://doi.org/10.1016/j.future.2020.02.053

- Edge-IIoTset Cyber Security Dataset of IoT & IIoT. Available at: https://www.kaggle.com/datasets/mohamedamineferrag/edgeiiotset-cyber-security-dataset-of-iot-iiot

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2022 Nabeel Mahdy Haddad, Hayder Sabah Salih, Ban Salman Shukur, Sura Khalil Abd, Mohammed Hasan Ali, Rami Qais Malik

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.