Виявлення аномалій в інтернеті медичних речей зі штучним інтелектом

DOI:

https://doi.org/10.15587/1729-4061.2023.274575Ключові слова:

виявлення аномалії, оцінка викиду, оцінка аномалії, нечітка логіка, гібридна системаАнотація

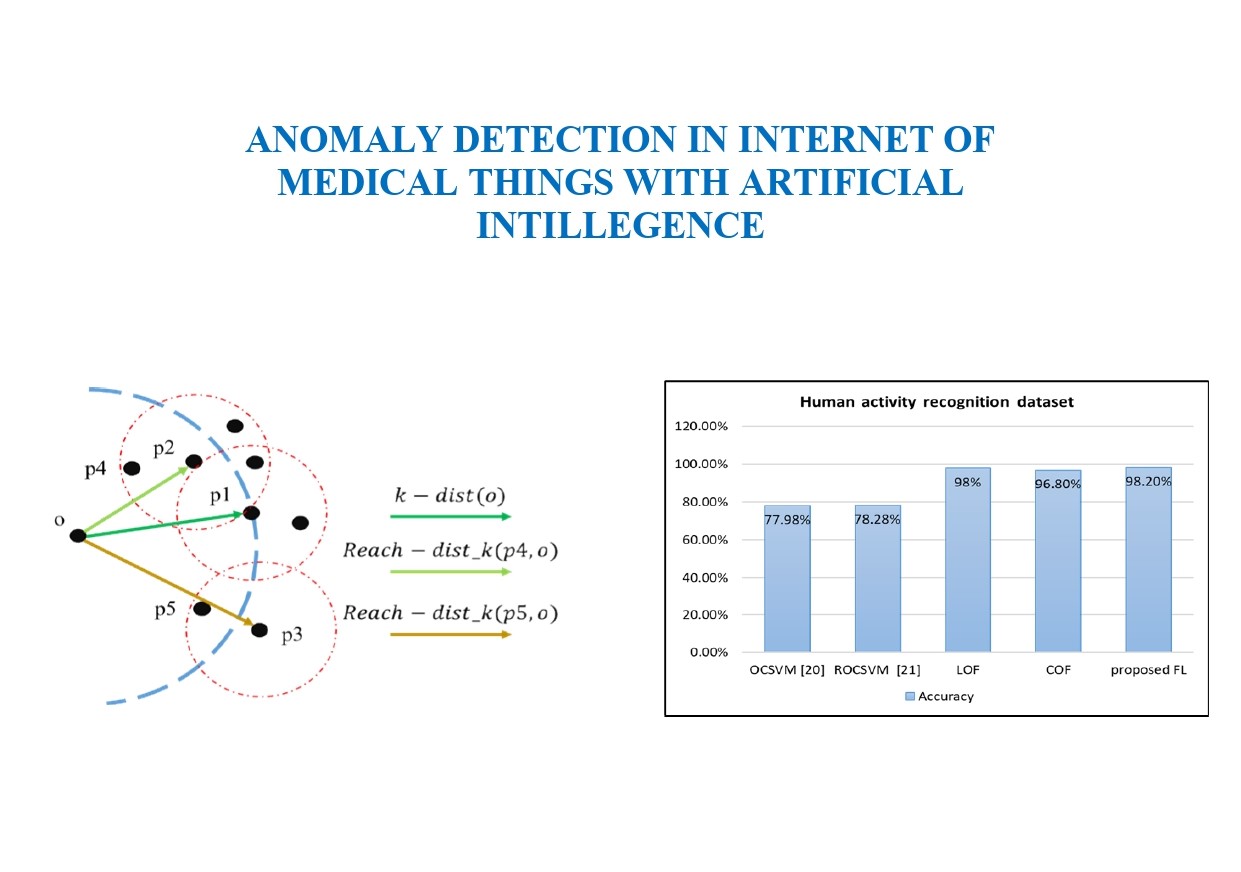

Інтернет речей (IР) стає найпопулярнішим терміном в останніх досягненнях у сфері пристроїв охорони здоров’я. Дані охорони здоров’я в процесі та структурі IР є дуже чутливими та критичними з точки зору здоров’я та технічних міркувань. Підходи до виявлення викидів вважаються основним інструментом або етапом будь-якої системи IР і в основному поділяються на статистичне та ймовірнісне виявлення викидів на основі кластеризації та класифікації. Останнім часом система нечіткої логіки (НЛ) використовується в ансамблевих і каскадних системах з іншими інструментами на основі машинного навчання для підвищення продуктивності виявлення викидів, але її обмеження включає хибне виявлення викидів. У цій статті ми пропонуємо систему нечіткої логіки, яка використовує оцінку аномалії кожної точки з використанням локального викиду (ЛВ), викиду на основі зв’язності (ВОЗ) і узагальненого УЛВ, щоб усунути плутанину в класифікації точок як викидів або внутрішніх. Щодо набору даних розпізнавання діяльності людини (РДЛ), НЛ досягла значення 98,2 %. Порівняно з характеристиками ЛВ, ВОЗ і ГУЛВ окремо, точність дещо зросла, але збільшення точності та запам’ятовування вказує на збільшення правильно класифікованих даних і те, що ані правдиві, ані аномальні дані класифіковані неправильно. Результати демонструють підвищення точності та запам’ятовування, що вказує на збільшення правильно класифікованих даних. Таким чином, можна підтвердити, що нечітка логіка з введенням балів досягла бажаної мети з точки зору пом’якшення випадків помилкового виявлення аномальних даних. Порівнюючи запропонований ансамбль нечіткої логіки та різні типи оцінок локальної щільності в цьому дослідженні, результати нечіткої логіки представляють новий спосіб розробки або злиття різних інструментів однієї мети для підвищення ефективності виявлення

Посилання

- Alsaydia, O. M., Saadallah, N. R., Malallah, F. L., AL-Adwany, M. A. S. (2021). Limiting COVID-19 infection by automatic remote face mask monitoring and detection using deep learning with IoT. Eastern-European Journal of Enterprise Technologies, 5 (2 (113)), 29–36. doi: https://doi.org/10.15587/1729-4061.2021.238359

- Kadhim, K. T., Alsahlany, A. M., Wadi, S. M., Kadhum, H. T. (2020). An Overview of Patient’s Health Status Monitoring System Based on Internet of Things (IoT). Wireless Personal Communications, 114 (3), 2235–2262. doi: https://doi.org/10.1007/s11277-020-07474-0

- Samara, M. A., Bennis, I., Abouaissa, A., Lorenz, P. (2022). A Survey of Outlier Detection Techniques in IoT: Review and Classification. Journal of Sensor and Actuator Networks, 11 (1), 4. doi: https://doi.org/10.3390/jsan11010004

- Alghushairy, O., Alsini, R., Soule, T., Ma, X. (2020). A Review of Local Outlier Factor Algorithms for Outlier Detection in Big Data Streams. Big Data and Cognitive Computing, 5 (1), 1. doi: https://doi.org/10.3390/bdcc5010001

- Bzai, J., Alam, F., Dhafer, A., Bojović, M., Altowaijri, S. M., Niazi, I. K., Mehmood, R. (2022). Machine Learning-Enabled Internet of Things (IoT): Data, Applications, and Industry Perspective. Electronics, 11 (17), 2676. doi: https://doi.org/10.3390/electronics11172676

- Razzak, I., Zafar, K., Imran, M., Xu, G. (2020). Randomized nonlinear one-class support vector machines with bounded loss function to detect of outliers for large scale IoT data. Future Generation Computer Systems, 112, 715–723. doi: https://doi.org/10.1016/j.future.2020.05.045

- Vani, K., Neeralagi, R. R. (2017). IoT based health monitoring using fuzzy logic. International Journal of Computational Intelligence Research, 13 (10), 2419–2429. Available at: https://www.ripublication.com/ijcir17/ijcirv13n10_11.pdf

- Bharathy, A. V., Basha, A. M. (2016). A hybrid intrusion detection system cascading support vector machine and fuzzy logic. World Applied Sciences Journal, 35 (1), 104–109.

- Cateni, S., Colla, V., Vannucci, M. (2009). A fuzzy system for combining different outliers detection methods. 9th IASTED International Conference on Artificial Intelligence and Applications AIA 2009. Available at: https://www.researchgate.net/publication/235351913_A_Fuzzy_System_for_Combining_Different_Outliers_Detection_Methods

- Tan, F. H. S., Park, J. R., Jung, K., Lee, J. S., Kang, D.-K. (2020). Cascade of One Class Classifiers for Water Level Anomaly Detection. Electronics, 9 (6), 1012. doi: https://doi.org/10.3390/electronics9061012

- Muniyandi, A. P., Rajeswari, R., Rajaram, R. (2012). Network Anomaly Detection by Cascading K-Means Clustering and C4.5 Decision Tree algorithm. Procedia Engineering, 30, 174–182. doi: https://doi.org/10.1016/j.proeng.2012.01.849

- Breunig, M. M., Kriegel, H.-P., Ng, R. T., Sander, J. (2000). LOF. ACM SIGMOD Record, 29 (2), 93–104. doi: https://doi.org/10.1145/335191.335388

- Alshawabkeh, M., Jang, B., Kaeli, D. (2010). Accelerating the local outlier factor algorithm on a GPU for intrusion detection systems. Proceedings of the 3rd Workshop on General-Purpose Computation on Graphics Processing Units. doi: https://doi.org/10.1145/1735688.1735707

- Wang, Y., Li, K., Gan, S. (2018). A Kernel Connectivity-based Outlier Factor Algorithm for Rare Data Detection in a Baking Process. IFAC-PapersOnLine, 51 (18), 297–302. doi: https://doi.org/10.1016/j.ifacol.2018.09.316

- Anguita, D., Ghio, A., Oneto, L., Parra, X., Reyes-Ortiz, J. L. (2013). A public domain dataset for human activity recognition using smartphones. In Proceedings of the 21th international European symposium on artificial neural networks, computational intelligence and machine learning. Bruges. Available at: https://web.archive.org/web/20210506171341id_/https://www.elen.ucl.ac.be/Proceedings/esann/esannpdf/es2013-84.pdf

- Reiss, A., Stricker, D. (2012). Introducing a New Benchmarked Dataset for Activity Monitoring. 2012 16th International Symposium on Wearable Computers. doi: https://doi.org/10.1109/iswc.2012.13

- Pokrajac, D., Reljin, N., Pejcic, N., Lazarevic, A. (2008). Incremental Connectivity-Based Outlier Factor Algorithm. Electronic Workshops in Computing. doi: https://doi.org/10.14236/ewic/vocs2008.18

- Jiang, S.-Y., Li, Q.-H., Li, K.-L., Wang, H., Meng, Z.-L. (2003). GLOF: a new approach for mining local outlier. Proceedings of the 2003 International Conference on Machine Learning and Cybernetics (IEEE Cat. No.03EX693). doi: https://doi.org/10.1109/icmlc.2003.1264462

- Fuzzy Logic Toolbox. The MathWorks. Available at: https://www.mathworks.com/products/fuzzy-logic.html

- Li, K.-L., Huang, H.-K., Tian, S.-F., Xu, W. (2003). Improving one-class SVM for anomaly detection. Proceedings of the 2003 International Conference on Machine Learning and Cybernetics (IEEE Cat. No.03EX693). doi: https://doi.org/10.1109/icmlc.2003.1260106

- Xiao, Y., Wang, H., Xu, W. (2017). Ramp Loss based robust one-class SVM. Pattern Recognition Letters, 85, 15–20. doi: https://doi.org/10.1016/j.patrec.2016.11.016

- Anderez, D. O., Lotfi, A., Pourabdollah, A. (2020). Eating and drinking gesture spotting and recognition using a novel adaptive segmentation technique and a gesture discrepancy measure. Expert Systems with Applications, 140, 112888. doi: https://doi.org/10.1016/j.eswa.2019.112888

- Yahaya, S. W., Lotfi, A., Mahmud, M. (2019). A Consensus Novelty Detection Ensemble Approach for Anomaly Detection in Activities of Daily Living. Applied Soft Computing, 83, 105613. doi: https://doi.org/10.1016/j.asoc.2019.105613

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2023 Shalau Farhad Hussein, Zena Ez. Dallalbashi, Ahmed Burhan Mohammed

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.