Визначення якісних показників проектів захисту інформації об'єктів інформаційної діяльності

DOI:

https://doi.org/10.15587/1729-4061.2023.291616Ключові слова:

інформаційна безпека, якість проєктів, захищеність об'єктів захисту, порівняння якості проєктівАнотація

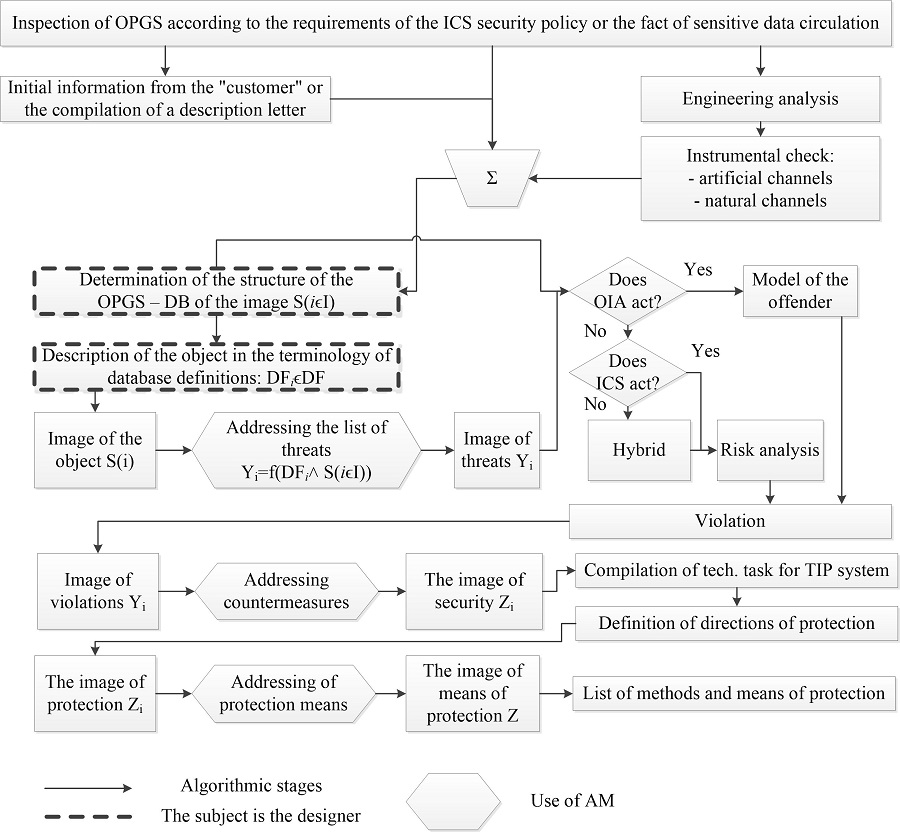

Проєктування та аналіз ефективності роботи сучасних комплексних систем захисту інформації (КСЗІ) ускладнюється внаслідок впливу суб’єктивних рішень проектувальника щодо методів та засобів захисту, необхідності визначення критеріїв якості функціонування спроектованих об'єктів. Робота спрямована на вдосконалення технології автоматизованого проектування КСЗІ за рахунок визначення якості проектів. При створенні бази даних (БД) об'єктів з такими «якісними» показниками функціонування систем інформаційного захисту можливим є порівняння вже існуючих і нових об'єктів захисту та корегування проектів захисту діючих об'єктів. Причому враховуються онтологічні властивості діючих та стійких до загроз об’єктів.

Для ілюстрації використання методики визначення і порівняння якості проектів наводиться приклад порівняння якості проектів, які отримуються різними шляхами. Один шлях, діючий наразі, передбачає використання експертного оцінювання якості проектів захисту для існуючих наразі об'єктів. Другий шлях призначений для об'єктів визначених як об'єкти захисту загальної структури (ОЗЗС) і передбачає принципово об'єктивне оцінювання якості проектування з використанням відомих діаграм якості і контролю наслідків проєктування Ішакави та Парето. В результаті наведеного прикладу визначено, що якість проектів згідно діаграм якості і контролю наслідків проєктування має зрости в більш ніж два рази.

Запропонована методика порівняння якості проектів захисту інформації для різних об'єктів або різних проєктів захисту одного об'єкта дозволяє вдосконалити процес створення проєктів інформаційного захисту. При цьому можливим є виключення людини-контролера з процесу визначення надійності захисту об'єктів. Це дозволяє також автоматизувати процес проєктування, зменшити час і вартість витрат при проектуванні

Посилання

- DSTU 3396.0-96. Information protection. Technical protection of information. Basic principles. Available at: https://tzi.com.ua/downloads/DSTU%203396.0-96.pdf

- ND TZI 3.7-003-2005. Poriadok provedennia robit iz stvorennia kompleksnoi systemy zakhystu informatsiyi v informatsiyno-telekomunikatsiyniy systemi. Available at: https://tzi.com.ua/downloads/3.7-003-2005.pdf

- Jiang, Y., Ye, J., Zhang, Z. (2023). Protection and Utilization of Personal Information in the Context of Big Data. 2023 International Conference on Distributed Computing and Electrical Circuits and Electronics (ICDCECE). doi: https://doi.org/10.1109/icdcece57866.2023.10151146

- Blix, F., Elshekeil, S. A., Laoyookhong, S. (2017). Data protection by design in systems development: From legal requirements to technical solutions. 2017 12th International Conference for Internet Technology and Secured Transactions (ICITST). doi: https://doi.org/10.23919/icitst.2017.8356355

- Lutsenko, V., Progonov, D. (2022). Application of the principle of information objects description formalization for the design of information protection systems. Eastern-European Journal of Enterprise Technologies, 6 (9 (120)), 28–37. doi: https://doi.org/10.15587/1729-4061.2022.269030

- Yaremchuk, Yu. Ye., Pavlovskyi, P. V., Kataiev, V. S., Siniuhin, V. V. Kompleksni systemy zakhystu informatsiyi. Available at: https://web.posibnyky.vntu.edu.ua/fmib/41yaremchuk_kompleksni_systemy_zahystu_informaciyi/

- Yudin, O. K., Korchenko, O. H., Konakhovych, H. F. (2009). Zakhyst informatsiyi v merezhakh peredachi danykh. Kyiv: Vyd-vo TOV «NVP» INTERSERVIS», 716. Available at: http://bit.nau.edu.ua/vydannya/pidruchnyky/743

- Informatsionnye tehnologii. Metody zashchity. Sistemy menedzhmenta zashchity informatsii. Trebovaniya. ISO/IEC 27001:2005(E):ISO/MEK.

- Isazadeh, A., Lamb, D. A., MacEwen, G. H. (1996). Behavioral views for software requirements engineering. Proceedings IEEE Symposium and Workshop on Engineering of Computer-Based Systems. doi: https://doi.org/10.1109/ecbs.1996.494542

- Harel, D. (1987). Statecharts: a visual formalism for complex systems. Science of Computer Programming, 8 (3), 231–274. doi: https://doi.org/10.1016/0167-6423(87)90035-9

- von Solms, R. (1998). Information security management (3): the Code of Practice for Information Security Management (BS 7799). Information Management & Computer Security, 6 (5), 224–225. doi: https://doi.org/10.1108/09685229810240158

- Buchyk, S. S., Shalaev, V. A. (2017). The analysis instrumental methods of identification of risks of information security information and telecommunication systems. Science-Based Technologies, 35 (3). doi: https://doi.org/10.18372/2310-5461.35.11841

- Dombrovskyi, V. A., Kryzhanivskyi, I. M., Matskiv, R. S., Myhovych, F. M., Nemish, V. M., Okrepkyi, B. S. et al. (2003). Vyshcha matematyka. Ternopil: Vydavnytstvo Karpiuka, 480. Available at: http://dspace.wunu.edu.ua/bitstream/316497/612/1/vm_pidr.pdf

- Zubenko, V. V., Shkilniak, S. S. (2020). Osnovy matematychnoi lohiky. Kyiv: NUBiP Ukrainy, 102. Available at: http://csc.knu.ua/media/filer_public/3b/80/3b805f5a-fb43-4249-b587-f13852e8ba37/osnovy_mat_logyky_posibn_020620.pdf

- Bokan, B., Santos, J. (2022). Threat Modeling for Enterprise Cybersecurity Architecture. 2022 Systems and Information Engineering Design Symposium (SIEDS). doi: https://doi.org/10.1109/sieds55548.2022.9799322

- Kiran, A., Dharanikota, S., Basava, A. (2019). Blockchain based Data Access Control using Smart Contracts. TENCON 2019 - 2019 IEEE Region 10 Conference (TENCON). doi: https://doi.org/10.1109/tencon.2019.8929451

- Peiris, C., Pillai, B., Kudrati, A. (2021). AWS Cloud Threat Prevention Framework. Threat Hunting in the Cloud: Defending AWS, Azure and Other Cloud Platforms Against Cyberattacks. Wiley, 243–319.

- Tekinerdogan, B., Ozcan, K., Yagiz, S., Yakin, I. (2021). Model-Based Development of Design Basis Threat for Physical Protection Systems. 2021 IEEE International Symposium on Systems Engineering (ISSE). doi: https://doi.org/10.1109/isse51541.2021.9582528

- Pidvyshenna, N. V., Kubyshyna, N. S. (2015). The quality management of productsin industrial enterprises. Efektyvna ekonomika, 11. Available at: https://ela.kpi.ua/bitstream/123456789/12600/1/2013_5_Pidvyshenna.pdf

- Kalashnikova, Kh. I. (2023). Upravlinnia yakistiu. Kharkiv: KhNUMH im. Beketova, 138. Available at: https://files.znu.edu.ua/files/Bibliobooks/Inshi72/0052415.pdf

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2023 Vladymyr Lutsenko, Dmytro Progonov

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.