Оцінка та оптимізація наївного алгоритму байєса для систем виявлення вторжень за використанням набору даних USB-IDS-1

DOI:

https://doi.org/10.15587/1729-4061.2024.317471Ключові слова:

системи виявлення вторгнень, наївний баєсів метод, Python, машинне навчання, атаки на відмову в обслуговуванні, набір даних USB-IDS-1Анотація

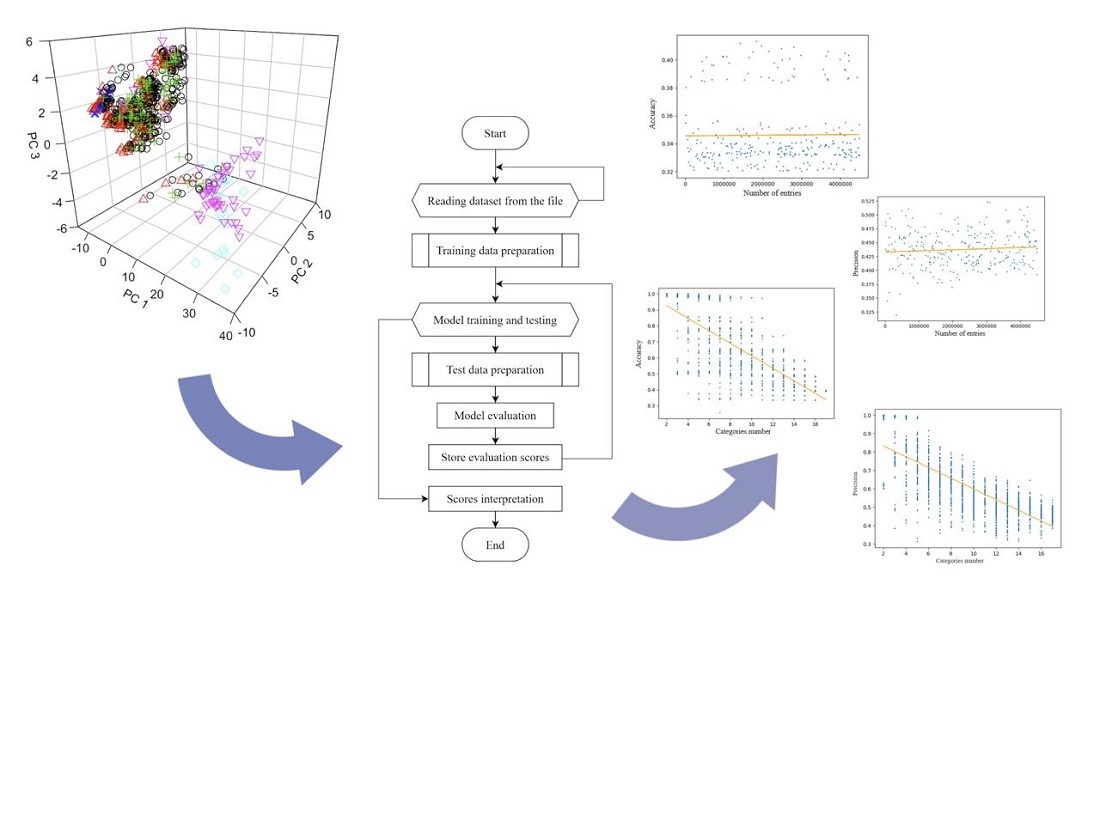

У цьому дослідженні розглядається застосування наївного алгоритму машинного навчання Байєса для підвищення точності систем виявлення вторгнень (СВВ). Основна увага полягає в оцінці ефективності алгоритму при виявленні різних типів мережевих атак, зокрема атак типу «відмова в обслуговуванні». У цьому дослідженні пропонується використовувати наївний баєсів класифікатор для вдосконалення систем виявлення вторгнень, яким важко йти в ногу з кіберзагрозами, що розвиваються. У цьому дослідженні було оцінено показники ефективності моделі наївного баєсового класифікатора для двох різних сценаріїв залежності та визначено сильні та слабкі властивості цієї моделі. Наївний баєсів класифікатор продемонстрував задовільні результати у виявленні мережевих вторгнень, особливо в сценаріях бінарної класифікації, де метою є розрізнення нормативного та шкідливого трафіку завдяки його простоті та ефективності. Однак його продуктивність знизилася в завданнях багатокласової класифікації, де потрібно розрізняти кілька типів атак. Дослідження також підкреслило важливість якості та кількості даних у навчанні моделей машинного навчання через вплив цих параметрів на ефективність моделі. Набір даних USB-IDS-1, хоч і корисний, але має обмеження щодо різноманітності атак. Використання наборів даних із ширшим діапазоном типів атак може значно підвищити точність СВВ. Результати цього дослідження можна застосувати до таких областей, як мережева безпека, кібербезпека та наука про дані. Наївний баєсів класифікатор можна інтегрувати в системи СВВ, щоб покращити їхню здатність виявляти кіберзагрози та реагувати на них. Однак важливо враховувати обмеження алгоритму та специфічні умови його середовища. Щоб максимізувати ефективність наївного баєсового класифікатора, може бути перспективним оптимізувати та нормалізувати дані, щоб підвищити точність моделі та поєднати наївний баєсів класифікатор з іншими алгоритмами машинного навчання, щоб усунути його обмеження

Посилання

- Ahmad, Z., Shahid Khan, A., Wai Shiang, C., Abdullah, J., Ahmad, F. (2020). Network intrusion detection system: A systematic study of machine learning and deep learning approaches. Transactions on Emerging Telecommunications Technologies, 32 (1). https://doi.org/10.1002/ett.4150

- Moustafa, N., Slay, J. (2015). UNSW-NB15: a comprehensive data set for network intrusion detection systems (UNSW-NB15 network data set). 2015 Military Communications and Information Systems Conference (MilCIS), 1–6. https://doi.org/10.1109/milcis.2015.7348942

- Dwibedi, S., Pujari, M., Sun, W. (2020). A Comparative Study on Contemporary Intrusion Detection Datasets for Machine Learning Research. 2020 IEEE International Conference on Intelligence and Security Informatics (ISI). https://doi.org/10.1109/isi49825.2020.9280519

- Chatzoglou, E., Kambourakis, G., Kolias, C. (2021). Empirical Evaluation of Attacks Against IEEE 802.11 Enterprise Networks: The AWID3 Dataset. IEEE Access, 9, 34188–34205. https://doi.org/10.1109/access.2021.3061609

- Jose, J., Jose, D. V. (2023). Deep learning algorithms for intrusion detection systems in internet of things using CIC-IDS 2017 dataset. International Journal of Electrical and Computer Engineering (IJECE), 13 (1), 1134. https://doi.org/10.11591/ijece.v13i1.pp1134-1141

- Catillo, M., Del Vecchio, A., Ocone, L., Pecchia, A., Villano, U. (2021). USB-IDS-1: a Public Multilayer Dataset of Labeled Network Flows for IDS Evaluation. 2021 51st Annual IEEE/IFIP International Conference on Dependable Systems and Networks Workshops (DSN-W), 1–6. https://doi.org/10.1109/dsn-w52860.2021.00012

- Özsarı, M. V., Özsarı, Ş., Aydın, A., Güzel, M. S. (2024). USB-IDS-1 dataset feature reduction with genetic algorithm. Communications Faculty of Sciences University of Ankara Series A2-A3 Physical Sciences and Engineering, 66 (1), 26–44. https://doi.org/10.33769/aupse.1320795

- Kasongo, S. M. (2023). A deep learning technique for intrusion detection system using a Recurrent Neural Networks based framework. Computer Communications, 199, 113–125. https://doi.org/10.1016/j.comcom.2022.12.010

- Zou, L., Luo, X., Zhang, Y., Yang, X., Wang, X. (2023). HC-DTTSVM: A Network Intrusion Detection Method Based on Decision Tree Twin Support Vector Machine and Hierarchical Clustering. IEEE Access, 11, 21404–21416. https://doi.org/10.1109/access.2023.3251354

- Sammut, C., Webb, G. I. (2010). Encyclopedia of Machine Learning. Springer New York, 1031. https://doi.org/10.1007/978-0-387-30164-8

- Gushin, I., Sych, D. (2018). Analysis of the Impact of Text Preproccessing on the Results of Text Classification. Young Scientist, 10 (62), 264–266. Available at: https://molodyivchenyi.ua/index.php/journal/article/view/3755

- Shkarupylo, V., Lakhno, V., Konyrbaev, N., Baishemirov, Z., Adranova, A., Derbessal, A. (2024). Hierarchical model for building composite web services. Journal of Mathematics, Mechanics and Computer Science, 122 (2), 124–137. https://doi.org/10.26577/jmmcs2024-122-02-b10

- USB-IDS Datasets. Universita Degli Studi del Sannio. Available at: https://idsdata.ding.unisannio.it/datasets.html

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2024 Nurbek Konyrbaev, Yevheniy Nikitenko, Vadym Shtanko, Valerii Lakhno, Zharasbek Baishemirov, Sabit Ibadulla, Asem Galymzhankyzy, Erkebula Myrzabek

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.