Комплексна методика оцінки інформаційної безпеки підпріємств електроенергетичної системи в умовах цифрової когерентності

DOI:

https://doi.org/10.15587/1729-4061.2025.327159Ключові слова:

енергетичні підприємства, інформаційні загрози, інформаційні ризики, показники-індикатори інформаційної безпеки, цифрова когерентність, методика оцінки інформаційної безпекиАнотація

Об'єктом дослідження є процес оцінки інформаційної безпеки підприємств електроенергетичної системи на мікрорівні економіки в умовах цифрової когерентності.

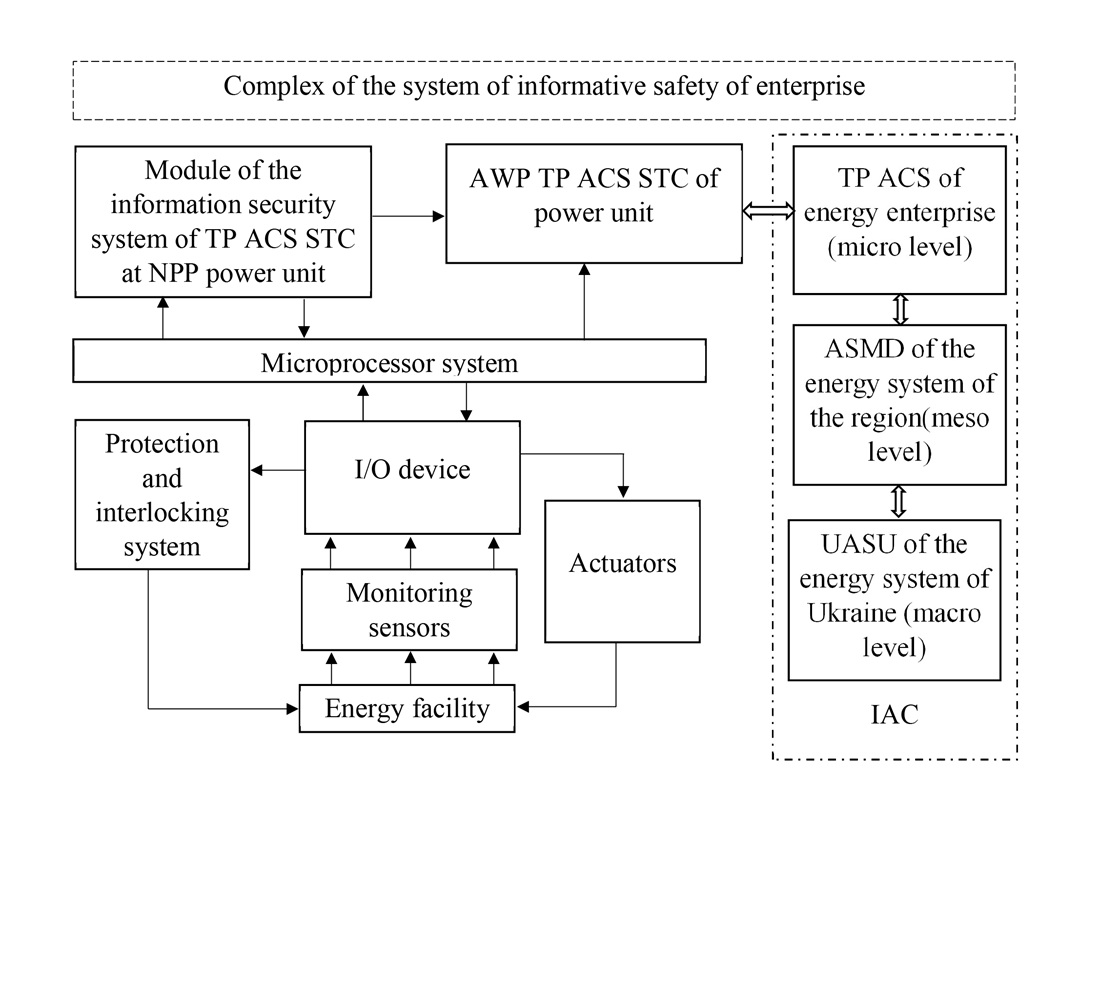

У роботі вирішено проблему розробки комплексного та адаптивного підходу до оцінки інформаційної безпеки з урахуванням сучасних викликів, пов’язаних із інтеграцією цифрових систем. Основною особливістю є здатність методики аналізувати взаємозв'язки між компонентами інфраструктури, враховуючи цифрову когерентність, що дозволяє підвищити точність оцінки ризиків та ефективність управління інформаційною безпекою.

Розроблена методика базується на восьми взаємопов’язаних етапах, що включають інтеграцію показників, оцінку взаємодії компонентів системи та моніторинг змін індикаторів інформаційної безпеки у режимі реального часу. Це дозволяє підприємствам своєчасно реагувати на загрози, мінімізуючи ризики.

Розроблено обчислювальний алгоритм, який стежить за динамікою зміни показників-індикаторів інформаційної безпеки, що сприяє виробленню своєчасних управлінських рішень.

Практичне застосування методики обґрунтовано сценаріями її інтеграції у роботу підприємств енергетичної галузі. Апробація на енергоблоці Запорізької атомної електростанції підтвердила її ефективність, забезпечивши економічний ефект близько 90 тис. доларів. Методика може застосовуватися на різних рівнях економіки та адаптуватися до потреб конкретних підприємств, включаючи інтеграцію в існуючі системи моніторингу та управління.

Отримані результати демонструють унікальність запропонованого підходу через його комплексність, адаптивність та практичну значущість, що робить методику ефективним інструментом для оцінки інформаційної безпеки в умовах цифрової когерентності

Посилання

- Kirilchuk, S., Reutov, V., Nalivaychenko, E., Shevchenko, E., Yaroshenko, A. (2022). Ensuring the security of an automated information system in a regional innovation cluster. Transportation Research Procedia, 63, 607–617. https://doi.org/10.1016/j.trpro.2022.06.054

- Chang, H. H., Wong, K. H., Lee, H. C. (2022). Peer privacy protection motivation and action on social networking sites: Privacy self-efficacy and information security as moderators. Electronic Commerce Research and Applications, 54, 101176. https://doi.org/10.1016/j.elerap.2022.101176

- Taherdoost, H. (2022). Cybersecurity vs. Information Security. Procedia Computer Science, 215, 483–487. https://doi.org/10.1016/j.procs.2022.12.050

- Alraja, M. N., Butt, U. J., Abbod, M. (2023). Information security policies compliance in a global setting: An employee’s perspective. Computers & Security, 129, 103208. https://doi.org/10.1016/j.cose.2023.103208

- Tolah, A., Furnell, S. M., Papadaki, M. (2021). An empirical analysis of the information security culture key factors framework. Computers & Security, 108, 102354. https://doi.org/10.1016/j.cose.2021.102354

- Hadlington, L., Binder, J., Stanulewicz, N. (2021). Exploring role of moral disengagement and counterproductive work behaviours in information security awareness. Computers in Human Behavior, 114, 106557. https://doi.org/10.1016/j.chb.2020.106557

- Andersson, A., Hedström, K., Karlsson, F. (2022). “Standardizing information security – a structurational analysis.” Information & Management, 59 (3), 103623. https://doi.org/10.1016/j.im.2022.103623

- Kang, M., Miller, A., Jang, K., Kim, H. (2022). Firm performance and information security technology intellectual property. Technological Forecasting and Social Change, 181, 121735. https://doi.org/10.1016/j.techfore.2022.121735

- Antunes, M., Maximiano, M., Gomes, R. (2022). A Customizable Web Platform to Manage Standards Compliance of Information Security and Cybersecurity Auditing. Procedia Computer Science, 196, 36–43. https://doi.org/10.1016/j.procs.2021.11.070

- Ali, S. E. A., Lai, F.-W., Dominic, P. D. D., Brown, N. J., Lowry, P. B. B., Ali, R. F. (2021). Stock market reactions to favorable and unfavorable information security events: A systematic literature review. Computers & Security, 110, 102451. https://doi.org/10.1016/j.cose.2021.102451

- Gebremeskel, B. K., Jonathan, G. M., Yalew, S. D. (2023). Information Security Challenges During Digital Transformation. Procedia Computer Science, 219, 44–51. https://doi.org/10.1016/j.procs.2023.01.262

- Tendikov, N., Rzayeva, L., Saoud, B., Shayea, I., Azmi, M. H., Myrzatay, A., Alnakhli, M. (2024). Security Information Event Management data acquisition and analysis methods with machine learning principles. Results in Engineering, 22, 102254. https://doi.org/10.1016/j.rineng.2024.102254

- Razikin, K., Soewito, B. (2022). Cybersecurity decision support model to designing information technology security system based on risk analysis and cybersecurity framework. Egyptian Informatics Journal, 23 (3), 383–404. https://doi.org/10.1016/j.eij.2022.03.001

- Prokhorova, V., Protsenko, V., Bezuglaya, Y., Us, J. (2018). The optimization algorithm for the directions of influence of risk factors on the system that manages the potential of machine-building enterprises. Eastern-European Journal of Enterprise Technologies, 4 (1 (94)), 6–13. https://doi.org/10.15587/1729-4061.2018.139513

- Shibaeva, N., Baban, T., Prokhorova, V., Karlova, O., Girzheva, O., Krutko, M. (2019). Methodological bases of estimating the efficiency of organizational and economic mechanism of regulatory policy in agriculture. Global Journal of Environmental Science and Management, 5, 160–171. https://doi.org/10.22034/gjesm.2019.05.SI.18

- Babenko, V., Baksalova, O., Prokhorova, V., Dykan, V., Ovchynnikova, V., Chobitok, V. (2021). Information And Consulting Service Using In The Organization Of Personnel Management. Studies of Applied Economics, 38 (4). https://doi.org/10.25115/eea.v38i4.3999

- Iarmosh, O., Prokhorova, V., Shcherbyna, I., Kashaba, O., Slastianykova, K. (2021). Innovativeness of the creative economy as a component of the Ukrainian and the world sustainable development strategy. IOP Conference Series: Earth and Environmental Science, 628 (1), 012035. https://doi.org/10.1088/1755-1315/628/1/012035

- Budanov, P., Oliinyk, Y., Cherniuk, A., Brovko, K. (2024). Dynamic Fractal Cluster Model of Informational Space Technological Process of Power Station. Information Technology for Education, Science, and Technics, 141–155. https://doi.org/10.1007/978-3-031-71801-4_11

- Budanov, P., Brovko, K., Cherniuk, A., Vasyuchenko, P., Khomenko, V. (2018). Improving the reliability of informationcontrol systems at power generation facilities based on the fractalcluster theory. Eastern-European Journal of Enterprise Technologies, 2 (9 (92)), 4–12. https://doi.org/10.15587/1729-4061.2018.126427

- IAEA Annual Report 2022. IAEA. Available at: https://www.iaea.org/sites/default/files/publications/reports/2022/gc67-2.pdf

- IAEA Annual Report 2023. IAEA. Available at: https://www.iaea.org/sites/default/files/gc/gc68-2.pdf

- IAEA Year in Review 2024. IAEA. Available at: https://www.iaea.org/newscenter/news/iaea-year-in-review-2024

- Prokhorova, V., Budanov, M., Budanov, P., Zaitseva, A., Slastianykova, A. (2025). Devising a comprehensive methodology for estimating the economic efficiency of implementing an investment project for ensuring energy security of enterprises: organizational-economic aspect. Eastern-European Journal of Enterprise Technologies, 1 (13 (133)), 59–68. https://doi.org/10.15587/1729-4061.2025.321965

- Bondar-Pіdhurska, O. V., Khomenko, I. I. (2022). Scientific and Methodological Principles of Assessing the Efficiency of the Information Security Process Management of Small and Medium-Sized Businesses: Cybersecurity and Intellectual Property. The Problems of Economy, 2 (52), 108–116. https://doi.org/10.32983/2222-0712-2022-2-108-116

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2025 Viktoriia Prokhorova, Oleksandr Budanov, Pavlo Budanov, Krystyna Slastianykova

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.