Захист даних і безпека моделей машинного навчання в ринково-нейтральних стратегіях криптотрейдингу

DOI:

https://doi.org/10.31498/2225-6733.52.2025.350997Ключові слова:

захист даних, криптотрейдинг, ринково-нейтральні стратегії, машинне навчання, глибинне навчання, хмарна інфраструктура, інформаційна безпека, DeFi, HMAC, kill-switchАнотація

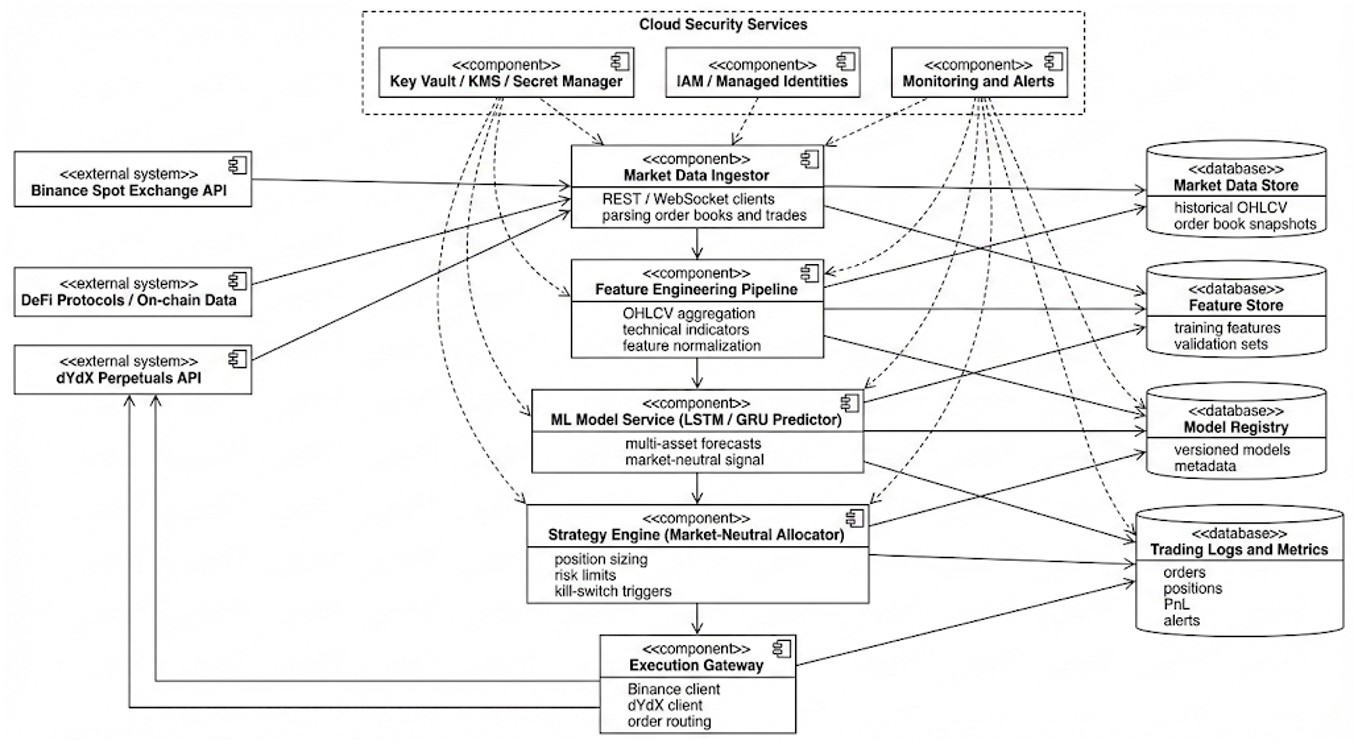

Криптовалютні ринки та алгоритмічний криптотрейдинг активно переходять до використання моделей глибинного навчання й ринково-нейтральних стратегій, що підсилює вимоги до захисту даних і безпеки моделей. Стаття пропонує цілісний підхід до end-to-end захисту даних у хмарній системі алгоритмічного криптотрейдингу, яка реалізує ринково-нейтральні стратегії на основі моделей машинного навчання. Розглянуто криптографічні механізми протоколів Bitcoin та Ethereum і їхній внесок у забезпечення цілісності, незаперечності та стійкості транзакцій до повторного відтворення. Проаналізовано типові загрози DeFi-протоколів та біржових API, зокрема реентрантні атаки, маніпуляції оракулами, flash-кредити, MEV-атаки та зловживання API-ключами. Систематизовано патерни захисту даних і секретів у хмарній інфраструктурі Azure, AWS і GCP з використанням служб керування ключами та секретами, шифрування даних у транзиті та на спокої, принципів мінімальних привілеїв і сегментації мережі. Окрему увагу приділено загрозам для моделей машинного навчання у задачах прогнозування фінансових часових рядів, включно з отруєнням даних, адверсаріальними впливами та витоком моделей, а також їхньому зв’язку з вимогами регуляторів до алгоритмічного трейдингу й фреймворком NIST AI RMF. На прикладі прототипу ринково-нейтральної системи криптотрейдингу на основі LSTM/GRU-моделей побудовано матрицю «загроза–мітигація» та запропоновано практичні рекомендації щодо архітектури захисту. Додатково наведено мініексперимент із HMAC-SHA256-підписом і часовим вікном для запитів до біржового API, що демонструє виявлення та блокування спроб повторного відтворення запитів

Посилання

Cryptocurrency price forecasting – A comparative analysis of ensemble learning and deep learning methods / Bouteska A., Abedin M. Z., Hajek P., Yuan K. International Review of Financial Analysis. 2024. Vol. 92. Article 103055. DOI: https://doi.org/10.1016/j.irfa.2023.103055.

Nakamoto S. Bitcoin: A Peer-to-Peer Electronic Cash System. SSRN Electronic Journal. 2008. Pp. 1-9. DOI: https://doi.org/10.2139/ssrn.3440802.

Buterin V. Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform. Whitepaper, 2014. URL: https://ethereum.org/en/whitepaper/ (дата звернення: 10.10.2025).

Wood G. Ethereum: A Secure Decentralised Generalised Transaction Ledger. Ethereum Yellow Paper, 2014. URL: https://ethereum.github.io/yellowpaper/paper.pdf (дата звернення: 10.10.2025).

FIPS PUB 180-4: Secure Hash Standard (SHS). Gaithersburg : National Institute of Standards and Technology, 2015.

FIPS PUB 202: SHA-3 Standard: Permutation-Based Hash and Extendable-Output Functions. Gaithersburg : National Institute of Standards and Technology, 2015.

Krawczyk H., Bellare M., Canetti R. HMAC: Keyed-Hashing for Message Authentication. RFC 2104, Internet Engineering Task Force, 1997. DOI: https://doi.org/10.17487/RFC2104.

Rescorla E. The Transport Layer Security (TLS) Protocol Version 1.3. RFC 8446, Internet Engi-neering Task Force, 2018. DOI: https://doi.org/10.17487/RFC8446.

Atzei N., Bartoletti M., Cimoli T. A Survey of Attacks on Ethereum Smart Contracts (SoK). Principles of Security and Trust: Proceedings of the 6th International Conference, Uppsala, Sweden, 22-29 April 2017. 2017. Vol. 10204. Pp. 164-186. DOI: https://doi.org/10.1007/978-3-662-54455-6_8.

SoK: Decentralized Finance (DeFi) Attacks / L. Zhou et al. IEEE Symposium on Security and Privacy, San Francisco, USA, 21-25 May 2023. Pp. 2444-2461. DOI: https://doi.org/10.1109/SP46215.2023.10179435.

SoK: Decentralized Finance (DeFi) / S. Werner et al. Proceedings of the 4th ACM Conference on Advances in Financial Technologies, Cambridge, USA, 19-21 September 2022. Pp. 30-46. DOI: https://doi.org/10.1145/3558535.3559780.

Flash Boys 2.0: Frontrunning, Transaction Reordering, and Consensus Instability in Decentralized Exchanges / Hasan R., Crandall D., Fritz M., Kapadia A. IEEE Symposium on Security and Privacy, San Francisco, USA, 18-21 May 2020. Pp. 318-335. DOI: https://doi.org/10.1109/SP40000.2020.00097.

Attacking the DeFi Ecosystem with Flash Loans for Fun and Profit / Qin K., Zhou L., Livshits B., Gervais A. Financial Cryptography and Data Security : 25th International Conference, virtual Event, 1-5 March 2021. 2021. Pp. 3-32. DOI: https://doi.org/10.1007/978-3-662-64322-8_1.

Yerlikaya F. A., Bahtiyar Ş. Data poisoning attacks against machine learning algorithms. Expert Systems with Applications. 2022. Vol. 208. Article 118101. DOI: https://doi.org/10.1016/j.eswa.2022.118101.

Manipulating Machine Learning: Poisoning Attacks and Countermeasures for Regression Learn-ing / M. Jagielski et al. IEEE Symposium on Security and Privacy, San Francisco, USA, 20-24 May 2018. Pp. 19-35. DOI: https://doi.org/10.1109/SP.2018.00057.

Time series adversarial attacks: An investigation of smooth perturbations and defense approaches / G. Pialla et al. International Journal of Data Science and Analytics. 2025. Vol. 19. Pp. 129-139. DOI: https://doi.org/10.1007/s41060-023-00438-0.

Rigaki M., Garcia S. A survey of privacy attacks in machine learning. ACM Computing Surveys. 2023. Vol. 56(4). Article 101. Pp. 1-34. DOI: https://doi.org/10.1145/3624010.

European Securities and Markets Authority. Article 17 Algorithmic Trading. ESMA, 2014. URL: https://www.esma.europa.eu/publications-and-data/interactive-single-rulebook/mifid-ii/article-17-algorithmic-trading (дата звернення: 10.10.2025).

European Securities and Markets Authority. Mi-FID II Review Report on Algorithmic Trading. ESMA70-156-4572, 2021. 170 p.

Hong Kong Monetary Authority. Sound risk management practices for algorithmic trading. Circular, 06.03.2020. URL: https://brdr.hkma.gov.hk/eng/doc-ldg/docId/getPdf/20200306-4-EN/20200306-4-EN.pdf (дата звернення: 10.10.2025).

Prudential Regulation Authority, Bank of England. Supervisory Statement SS5/18: Algorithmic trading. London, 2018. URL: https://www.bankofengland.co.uk/prudential-regulation/publication/2018/algorithmic-trading-ss (дата звернення: 10.10.2025).

Markets Committee, Bank for International Settlements. FX execution algorithms and market functioning. BIS, 2020. URL: https://www.bis.org/publ/mktc13.pdf (дата звернення: 10.10.2025).

FICC Markets Standards Board. Emerging themes and challenges in algorithmic trading and machine learning. Spotlight Review, 2020. URL: https://fmsb.com/wp-content/uploads/2020/04/FMSB-Spotlight-Review-Emerging-themes-and-challenges-in-algorithmic-trading-and-machine-learning.pdf (дата звернення: 10.10.2025).

Financial Stability Board. Artificial intelligence and machine learning in financial services: Market developments and financial stability implications. Basel, 2017. URL: https://www.fsb.org/wp-content/uploads/P011117.pdf (дата звернення: 10.10.2025).

Artificial Intelligence Risk Management Framework (AI RMF 1.0). Gaithersburg : National Institute of Standards and Technology, 2023. 42 p. DOI: https://doi.org/10.6028/NIST.AI.100-1.

Microsoft Corporation. Best practices for secrets management in Azure Key Vault. Microsoft Learn, 2023. URL: https://learn.microsoft.com/azure/key-vault/secrets/secrets-best-practices (дата звернення: 10.10.2025).

Amazon Web Services. AWS Secrets Manager best practices. AWS Documentation, 2024. URL: https://docs.aws.amazon.com/secretsmanager/latest/userguide/best-practices.html (дата звернення: 10.10.2025).

Google Cloud. Secret Manager best practices. Google Cloud Documentation, 2024. URL: https://cloud.google.com/secret-manager/docs/best-practices (дата звернення: 10.10.2025).

Binance. Signed endpoint security. Binance API Documentation, 2024. URL: https://binance-docs.github.io/apidocs/spot/en/#signed-trade-user_data-and-margin-endpoint-security (дата звернення: 10.10.2025).

dYdX Trading Inc. API Keys and Authentication. dYdX Documentation, 2023. URL: https://docs.dydx.exchange (дата звернення: 10.10.2025).

Interactive Brokers. Secure Your Trading Algorithms and Servers: General Guide. IBKR Quant News, 2020. URL: https://www.interactivebrokers.com/campus/ibkr-quant-news/secure-your-trading-algorithms-and-servers-general-guide/ (дата звернення: 10.10.2025).

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Журнал "Вісник Приазовського державного технічного університету. Серія: Технічні науки" видається під ліцензією СС-BY (Ліцензія «Із зазначенням авторства»).

Дана ліцензія дозволяє поширювати, редагувати, поправляти і брати твір за основу для похідних навіть на комерційній основі із зазначенням авторства. Це найзручніша з усіх пропонованих ліцензій. Рекомендується для максимального поширення і використання неліцензійних матеріалів.

Автори, які публікуються в цьому журналі, погоджуються з наступними умовами:

1. Автори залишають за собою право на авторство своєї роботи та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons Attribution License, яка дозволяє іншим особам вільно розповсюджувати опубліковану роботу з обов'язковим посиланням на авторів оригінальної роботи та першу публікацію роботи в цьому журналі.

2. Автори мають право укладати самостійні додаткові угоди, які стосуються неексклюзивного поширення роботи в тому вигляді, в якому вона була опублікована цим журналом (наприклад, розміщувати роботу в електронному сховищі установи або публікувати у складі монографії), за умови збереження посилання на першу публікацію роботи в цьому журналі.