Оцінка алгоритмів шифрування зображень для гіперхаотичної системи і q-матриці фібоначі, безпечного інтернету речей і розширеного стандарту шифрування

DOI:

https://doi.org/10.15587/1729-4061.2022.265862Ключові слова:

Q-матриця Фібоначчі у гіперхаотичності, безпечний інтернет речей, розширений стандарт шифруванняАнотація

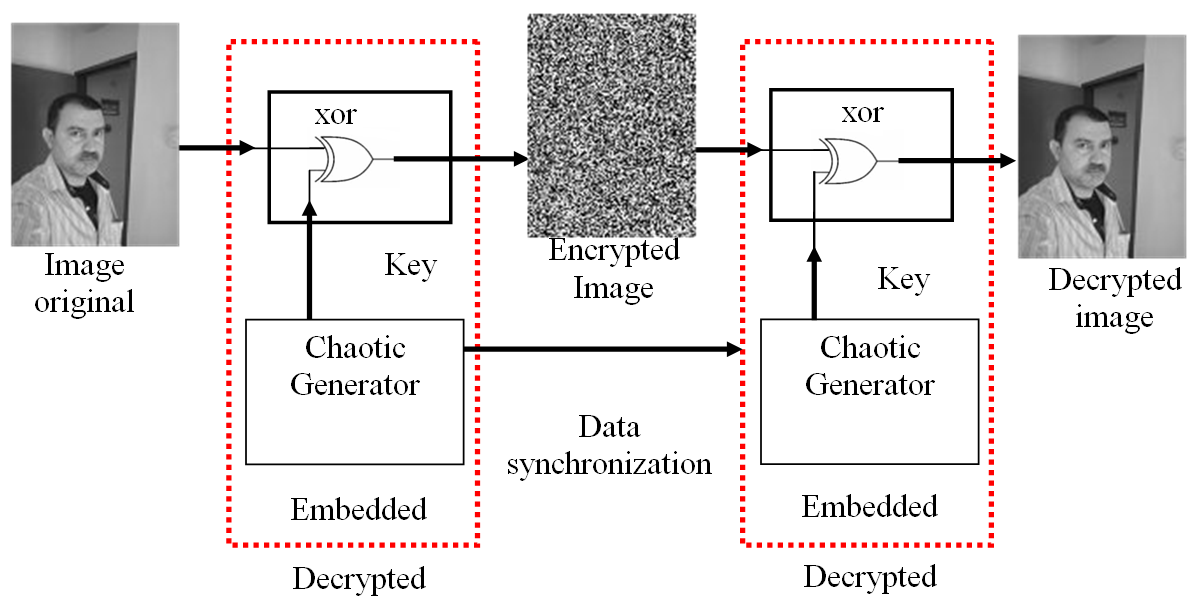

В епоху інформаційних технологій користувачам доводилося щодня надсилати туди й назад мільйони зображень. Дуже важливо захистити ці фотографії. Важливо захистити вміст зображень за допомогою шифрування цифрових зображень. Використовуючи секретні ключі, цифрові зображення перетворюються на зашумлені зображення в методах шифрування зображень, і ті ж ключі необхідні для відновлення зображень в їх початковий вигляд. Більшість методів шифрування зображень засновані на двох процесах: плутанини та поширенні. Однак у попередніх дослідженнях не порівнювалися нові методи у сфері шифрування зображень. У цьому дослідженні представлено оцінку трьох типів алгоритмів шифрування зображень, включаючи Q-матрицю Фібоначчі у гіперхаотичних методах, методах безпечного Інтернету речей (БІР) та РСШ. Q-матриця Фібоначчі у гіперхаотичній техніці використовує випадково згенеровані числа шестивимірної гіперхаотичної системи і змішує вихідне зображення, щоб розбавити переставлене зображення. Цілями тут є аналіз процесу шифрування зображення для Q-матриці Фібоначчі в гіперхаотичному, безпечному Інтернеті речей та розширеному стандарті шифрування (РСШ) та порівняння їх надійності шифрування. Методи шифрування зображень, що обговорювалися, були перевірені за допомогою гістограм, ентропії, уніфікованої середньої інтенсивності зміни (УСІЗ), швидкості зміни кількості пікселів (ШЗКП) та коефіцієнтів кореляції. Оскільки значення критерію хі-квадрат були меншими (293) для методу гіперхаотичної системи та Q-матриці Фібоначчі, це вказує на те, що цей метод має рівномірний розподіл і ефективніший. Отримані результати є важливим підтвердженням того, що шифрування зображення з використанням Q-матриці Фібоначчі в гіперхаотичному алгоритмі працює краще, ніж як РСШ, так і БІР на основі значень УСІЗ та ШЗКП зображення.

Посилання

- Saddam, M. J., Ibrahim, A. A., Mohammed, A. H. (2020). A Lightweight Image Encryption And Blowfish Decryption For The Secure Internet Of Things. 2020 4th International Symposium on Multidisciplinary Studies and Innovative Technologies (ISMSIT). doi: https://doi.org/10.1109/ismsit50672.2020.9254366

- Mishra, Z., Acharya, B. (2020). High throughput and low area architectures of secure IoT algorithm for medical image encryption. Journal of Information Security and Applications, 53, 102533. doi: https://doi.org/10.1016/j.jisa.2020.102533

- Rabab, U. e, Ahmed, I., Aslam, M. I., Usman, M. (2018). FPGA Implementation of Secure Internet of Things (SIT) Algorithm for High Throughput Area Ratio. International Journal of Future Generation Communication and Networking, 11 (5), 63–72. doi: https://doi.org/10.14257/ijfgcn.2018.11.5.06

- Usman, M., Ahmed, I., Imran, M., Khan, S., Ali, U. (2017). SIT: A Lightweight Encryption Algorithm for Secure Internet of Things. International Journal of Advanced Computer Science and Applications, 8 (1). doi: https://doi.org/10.14569/ijacsa.2017.080151

- Hosny, K. M., Kamal, S. T., Darwish, M. M., Papakostas, G. A. (2021). New Image Encryption Algorithm Using Hyperchaotic System and Fibonacci Q-Matrix. Electronics, 10 (9), 1066. doi: https://doi.org/10.3390/electronics10091066

- Hosny, K. M., Kamal, S. T., Darwish, M. M. (2022). Novel encryption for color images using fractional-order hyperchaotic system. Journal of Ambient Intelligence and Humanized Computing, 13 (2), 973–988. doi: https://doi.org/10.1007/s12652-021-03675-y

- Padole, M. (2013). Distributed computing for structured storage, retrieval and processing of DNA sequencing data. International Journal ofInternet and Web Technology, 38, 1113–1118.

- Tanougast, C., Dandache, A., Salah, M., Sadoudi, S. (2012). Hardware Design of Embedded Systems for Security Applications. Embedded Systems – High Performance Systems, Applications and Projects. doi: https://doi.org/10.5772/38649

- Gamido, H. V., Sison, A. M., Medina, R. P. (2018). Implementation of Modified AES as Image Encryption Scheme. Indonesian Journal of Electrical Engineering and Informatics (IJEEI), 6 (3). doi: https://doi.org/10.11591/ijeei.v6i3.490

- Zhang, Y. (2018). Test and Verification of AES Used for Image Encryption. 3D Research, 9 (1). doi: https://doi.org/10.1007/s13319-017-0154-7

- Shariatzadeh, M., Rostami, M. J., Eftekhari, M. (2021). Proposing a novel Dynamic AES for image encryption using a chaotic map key management approach. Optik, 246, 167779. doi: https://doi.org/10.1016/j.ijleo.2021.167779

- Gaur, P. (2021). AES Image Encryption (Advanced Encryption Standard). International Journal for Research in Applied Science and Engineering Technology, 9 (12), 1357–1363. doi: https://doi.org/10.22214/ijraset.2021.39542

- Vijayakumar, P., Chittoju, C. K., Bharadwaja, A. V., Tayade, P. P., Tamilselvi, M., Rajashree, R., Gao, X. Z. (2019). FPGA implementation of AES for image encryption and decryption. International Journal of Innovative Technology and Exploring Engineering, 8 (7), 807–812.

- Gamido, H. V., Sison, A. M., Medina, R. P. (2018). Modified AES for Text and Image Encryption. Indonesian Journal of Electrical Engineering and Computer Science, 11 (3), 942. doi: https://doi.org/10.11591/ijeecs.v11.i3.pp942-948

- Mohammed, A. B., Al-Mafrji, A. A. M., Yassen, M. S., Sabry, A. H. (2022). Developing plastic recycling classifier by deep learning and directed acyclic graph residual network. Eastern-European Journal of Enterprise Technologies, 2 (10 (116)), 42–49. doi: https://doi.org/10.15587/1729-4061.2022.254285

- Kaur, M., Singh, S., Kaur, M. (2021). Computational Image Encryption Techniques: A Comprehensive Review. Mathematical Problems in Engineering, 2021, 1–17. doi: https://doi.org/10.1155/2021/5012496

- Zhang, X., Wang, L., Wang, Y., Niu, Y., Li, Y. (2020). An Image Encryption Algorithm Based on Hyperchaotic System and Variable-Step Josephus Problem. International Journal of Optics, 2020, 1–15. doi: https://doi.org/10.1155/2020/6102824

- Naim, M., Ali Pacha, A., Serief, C. (2021). A novel satellite image encryption algorithm based on hyperchaotic systems and Josephus problem. Advances in Space Research, 67 (7), 2077–2103. doi: https://doi.org/10.1016/j.asr.2021.01.018

- Wang, X., Su, Y., Luo, C., Nian, F., Teng, L. (2022). Color image encryption algorithm based on hyperchaotic system and improved quantum revolving gate. Multimedia Tools and Applications, 81 (10), 13845–13865. doi: https://doi.org/10.1007/s11042-022-12220-8

- Naim, M., Ali Pacha, A. (2021). New chaotic satellite image encryption by using some or all the rounds of the AES algorithm. Information Security Journal: A Global Perspective, 1–25. doi: https://doi.org/10.1080/19393555.2021.1982082

- Han, F., Liao, X., Yang, B., Zhang, Y. (2017). A hybrid scheme for self-adaptive double color-image encryption. Multimedia Tools and Applications, 77 (11), 14285–14304. doi: https://doi.org/10.1007/s11042-017-5029-7

- Zhang, T., Li, S., Ge, R., Yuan, M., Ma, Y. (2016). A Novel 1D Hybrid Chaotic Map-Based Image Compression and Encryption Using Compressed Sensing and Fibonacci-Lucas Transform. Mathematical Problems in Engineering, 2016, 1–15. doi: https://doi.org/10.1155/2016/7683687

- Pan, C., Ye, G., Huang, X., Zhou, J. (2019). Novel Meaningful Image Encryption Based on Block Compressive Sensing. Security and Communication Networks, 2019, 1–12. doi: https://doi.org/10.1155/2019/6572105

- Sun, S., Guo, Y., Wu, R. (2019). A Novel Image Encryption Scheme Based on 7D Hyperchaotic System and Row-column Simultaneous Swapping. IEEE Access, 7, 28539–28547. doi: https://doi.org/10.1109/access.2019.2901870

- Chandramouli, R., Bapatla, S., Subbalakshmi, K. P., Uma, R. N. (2006). Battery power-aware encryption. ACM Transactions on Information and System Security, 9 (2), 162–180. doi: https://doi.org/10.1145/1151414.1151417

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2022 Sabreen Ali Hussein, Aseel Hamoud Hamza, Suhad Al-Shoukry, Musaddak Maher Abdul Zahra, Ali Saleem Abu Nouwar, Sarah Ali Abdulkareem, Mohammed Hasan Ali, Mustafa Musa Jaber

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.