Development of quantum computing algorithm of technology for monitoring learning results

DOI:

https://doi.org/10.15587/1729-4061.2024.306968Keywords:

quantum algorithm, qubit, entanglement, facial recognition technology, proctoring, educational environmentAbstract

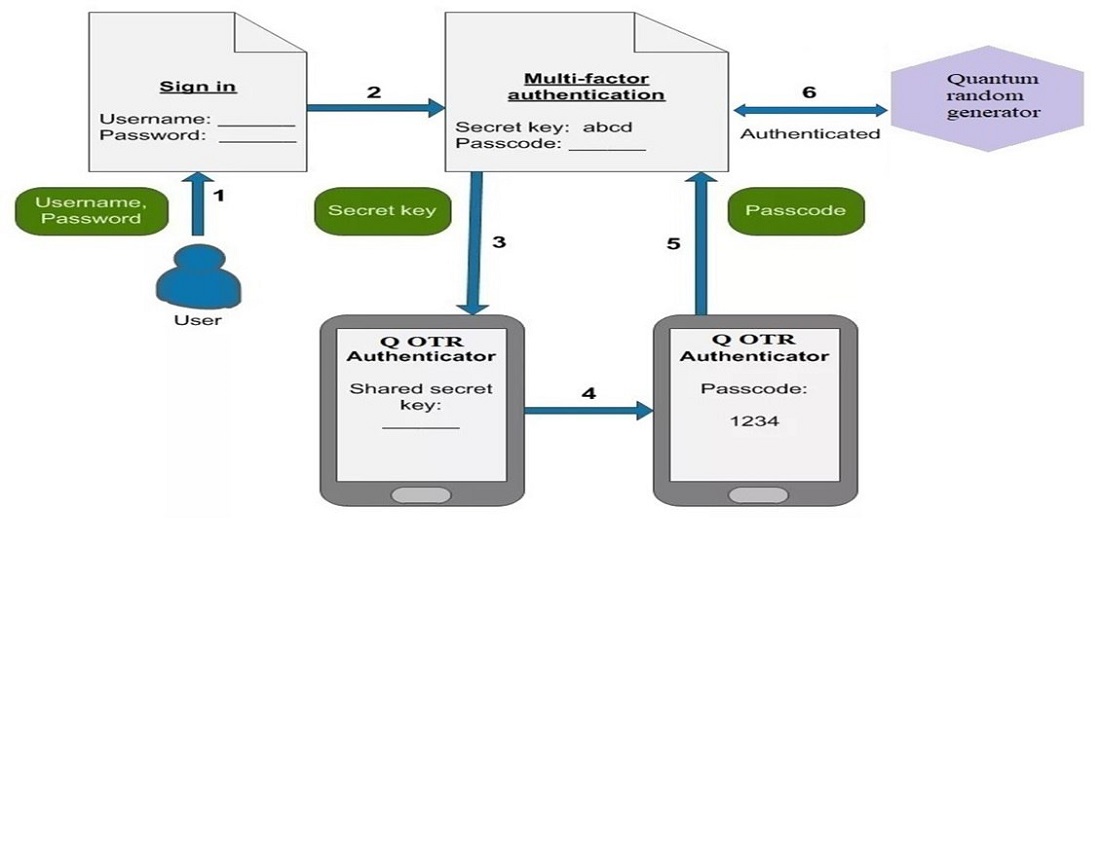

The present publication considers implementing an online control proctoring system, with the possibility of using methods and models of pattern recognition using algorithmic quantum computing to conduct online exams. The study's object is the protection method within infrastructure proctoring systems in education. The study aims to create a security system for proctoring technology infrastructure in education. The article proposes an alternative approach to building protection systems with an effective recognition model using algorithmic quantum computing in proctoring platforms. This study addresses these issues and proposes a novel approach to generating a random cryptographic key using multimodal biometric technology. A presented quantum algorithm method for computer simulation of the data processing quantum principles allows studying and analysing how the created model for transforming a classical image into a quantum state works. This method also shows the possibilities of quantum information theory in interpreting classical problems or how to optimise the same, taking into account the development of methods for the functioning of models and algorithms for quantum computing, data protection and security of online video communications in a proctoring system in an educational environment. The novelty of this research is expressed primarily in the constant updating and addition of authentication systems using quantum computing in various aspects, including the proctoring system in the educational environment. Also, scientific novelty is associated with insufficient similar research in the information space. The practical significance is due to the need in the current situation to attract attention to existing problems in structuring the infrastructure of a monitoring system within planning and coordinating the protection, thereby enhancing learning outcomes by eliminating security flaws using a quantum computing algorithm for pattern recognition

References

- Tajane, K., Gomsale, A., Gomsale, A., Yadav, A., Walzade, S. (2023). Online Exam Proctoring System. International Journal of Advanced Research in Science, Communication and Technology, 3 (1), 202–207. https://doi.org/10.48175/ijarsct-9027

- Ganar, E. S., Mohammad, S., Zohair, K., Shaikh, R. (2023). Online Exam Proctoring System. International Journal of Advanced Research in Science, Communication and Technology, 3 (5), 138–142. https://doi.org/10.48175/ijarsct-9334

- Felsinger, D. N., Halloluwa, T., Fonseka, C. L. I. (2023). Experiences of conducting online exam proctoring in low-resource settings: a Sri Lankan case study. Information Technologies and Learning Tools, 93 (1), 163–177. https://doi.org/10.33407/itlt.v93i1.5094

- Sharma, P. (2023). Proctoring and Monitoring-Based Examination System. International Journal for Research in Applied Science and Engineering Technology, 11 (6), 73–79. https://doi.org/10.22214/ijraset.2023.51899

- Page, M. J., McKenzie, J. E., Bossuyt, P. M., Boutron, I., Hoffmann, T. C., Mulrow, C. D. et al. (2021). The PRISMA 2020 statement: an updated guideline for reporting systematic reviews. Systematic Reviews, 10 (1). https://doi.org/10.1186/s13643-021-01626-4

- Kitchenham, B., Brereton, P. (2013). A systematic review of systematic review process research in software engineering. Information and Software Technology, 55 (12), 2049–2075. https://doi.org/10.1016/j.infsof.2013.07.010

- Barrio, F. (2022). Legal and Pedagogical Issues with Online Exam Proctoring. European Journal of Law and Technology, 13 (1). Available at: https://ejlt.org/index.php/ejlt/article/view/886

- Baso, Y. S. (2022). Proctoring and Non-proctoring Systems. International Journal of Advanced Computer Science and Applications, 13 (6). https://doi.org/10.14569/ijacsa.2022.0130610

- Hussein, M. J., Yusuf, J., Deb, A. S., Fong, L., Naidu, S. (2020). An Evaluation of Online Proctoring Tools. Open Praxis, 12 (4), 509. https://doi.org/10.5944/openpraxis.12.4.1113

- Alessio, H. M., Malay, N. J., Maurer, K., Bailer, A. J., Rubin, B. (2017). Examining the Effect of Proctoring on Online Test Scores. Online Learning, 21 (1). https://doi.org/10.24059/olj.v21i1.885

- Kolski, T., Weible, J. L. (2019). Do Community College Students Demonstrate Different Behaviors from Four-Year University Students on Virtual Proctored Exams? Community College Journal of Research and Practice, 43 (10-11), 690–701. https://doi.org/10.1080/10668926.2019.1600615

- Conijn, R., Kleingeld, A., Matzat, U., Snijders, C. (2022). The fear of big brother: The potential negative side‐effects of proctored exams. Journal of Computer Assisted Learning, 38 (6), 1521–1534. https://doi.org/10.1111/jcal.12651

- Han, S., Nikou, S., Yilma Ayele, W. (2023). Digital proctoring in higher education: a systematic literature review. International Journal of Educational Management, 38 (1), 265–285. https://doi.org/10.1108/ijem-12-2022-0522

- Nurpeisova, A., Shaushenova, A., Mutalova, Z., Ongarbayeva, M., Niyazbekova, S., Bekenova, A. et al. (2023). Research on the Development of a Proctoring System for Conducting Online Exams in Kazakhstan. Computation, 11 (6), 120. https://doi.org/10.3390/computation11060120

- Hernandez-de-Menendez, M., Morales-Menendez, R., Escobar, C. A., Arinez, J. (2021). Biometric applications in education. International Journal on Interactive Design and Manufacturing (IJIDeM), 15 (2-3), 365–380. https://doi.org/10.1007/s12008-021-00760-6

- A model of training in information security technologies in the context of globalization (2022). Certificate of entry of information into the State register of rights to objects protected by copyright of the Republic of Kazakhstan, No. 29025.

- Deutsch, D. (1985). Quantum theory, the Church-Turing principle and the universal quantum computer. Proceedings of the Royal Society of London. A. Mathematical and Physical Sciences, 400 (1818), 97–117. https://doi.org/10.1098/rspa.1985.0070

- Nielsen, M. A., Chuang, I. L. (2010). Quantum Computation and Quantum Information. Cambridge: Cambridge University Press. https://doi.org/10.1017/cbo9780511976667

- Shor, P. W. (1994). Algorithms for quantum computation: discrete logarithms and factoring. Proceedings 35th Annual Symposium on Foundations of Computer Science. https://doi.org/10.1109/sfcs.1994.365700

- Easttom, W. (2021). Quantum Computing and Cryptography. Modern Cryptography, 385–390. https://doi.org/10.1007/978-3-030-63115-4_19

- Bennett, C. H. (1992). Quantum cryptography using any two nonorthogonal states. Physical Review Letters, 68 (21), 3121–3124. https://doi.org/10.1103/physrevlett.68.3121

- Bennink, R. S., Bentley, S. J., Boyd, R. W., Howell, J. C. (2004). Quantum and Classical Coincidence Imaging. Physical Review Letters, 92 (3). https://doi.org/10.1103/physrevlett.92.033601

- Al-Khalid, R. I., Al-Dallah, R. A., Al-Anani, A. M., Barham, R. M., Hajir, S. I. (2017). A Secure Visual Cryptography Scheme Using Private Key with Invariant Share Sizes. Journal of Software Engineering and Applications, 10 (01), 1–10. https://doi.org/10.4236/jsea.2017.101001

- Cao, Y., Li, J., Chakraborty, C., Qin, L., Tao, L., Shao, X. (2023). Temporal Segment Neural Networks-Enabled Dynamic Hand-Gesture Recognition for Industrial Cyber-Physical Authentication Systems. IEEE Systems Journal, 17 (4), 5315–5326. https://doi.org/10.1109/jsyst.2023.3306380

- Li, M., Yang, X., Zhu, H., Wang, F., Li, Q. (2020). Efficient and privacy-preserving online face authentication scheme. Tongxin Xuebao Journal on Communications, 41 (5), 205–214. https://doi.org/10.11959/j.issn.1000-436x.2020087

- Zhang, X., Gonnot, T., Saniie, J. (2017). Real-Time Face Detection and Recognition in Complex Background. Journal of Signal and Information Processing, 08 (02), 99–112. https://doi.org/10.4236/jsip.2017.82007

- Easttom, C., Ibrahim, A., Chefranov, A., Alsmadi, I., Hansen, R. (2020). Towards A Deeper NTRU Analysis: A Multi Modal Analysis. International Journal on Cryptography and Information Security, 10 (2), 11–22. https://doi.org/10.5121/ijcis.2020.10202

- Shaller, A., Zamir, L., Nojoumian, M. (2023). Roadmap of post-quantum cryptography standardization: Side-channel attacks and countermeasures. Information and Computation, 295, 105112. https://doi.org/10.1016/j.ic.2023.105112

- ISO/IEC 19989-2:2020. Information security – Criteria and methodology for security evaluation of biometric systems. Part 2: Biometric recognition performance. Available at: https://www.iso.org/standard/72403.html

- Kim, B. G., Wong, D., Yang, Y. S. (2023). Quantum-Secure Hybrid Blockchain System for DID-Based Verifiable Random Function with NTRU Linkable Ring Signature. International Journal on Cryptography and Information Security, 13 (4), 01–25. https://doi.org/10.5121/ijcis.2023.13401

Downloads

Published

How to Cite

Issue

Section

License

Copyright (c) 2024 Galiya Yesmagambetova, Alimbubi Aktayeva, Akky Kubigenova, Aigerim Ismukanova, Tatyana Fomichyova, Seilkhan Zhartanov, Aidyn Daurenova

This work is licensed under a Creative Commons Attribution 4.0 International License.

The consolidation and conditions for the transfer of copyright (identification of authorship) is carried out in the License Agreement. In particular, the authors reserve the right to the authorship of their manuscript and transfer the first publication of this work to the journal under the terms of the Creative Commons CC BY license. At the same time, they have the right to conclude on their own additional agreements concerning the non-exclusive distribution of the work in the form in which it was published by this journal, but provided that the link to the first publication of the article in this journal is preserved.

A license agreement is a document in which the author warrants that he/she owns all copyright for the work (manuscript, article, etc.).

The authors, signing the License Agreement with TECHNOLOGY CENTER PC, have all rights to the further use of their work, provided that they link to our edition in which the work was published.

According to the terms of the License Agreement, the Publisher TECHNOLOGY CENTER PC does not take away your copyrights and receives permission from the authors to use and dissemination of the publication through the world's scientific resources (own electronic resources, scientometric databases, repositories, libraries, etc.).

In the absence of a signed License Agreement or in the absence of this agreement of identifiers allowing to identify the identity of the author, the editors have no right to work with the manuscript.

It is important to remember that there is another type of agreement between authors and publishers – when copyright is transferred from the authors to the publisher. In this case, the authors lose ownership of their work and may not use it in any way.