Improving protection of falcon electronic signature software implementations against attacks based on floating point noise

DOI:

https://doi.org/10.15587/1729-4061.2024.310521Keywords:

quantum-resistant transformations, Falcon, floating point, NIST PQC, NTRUAbstract

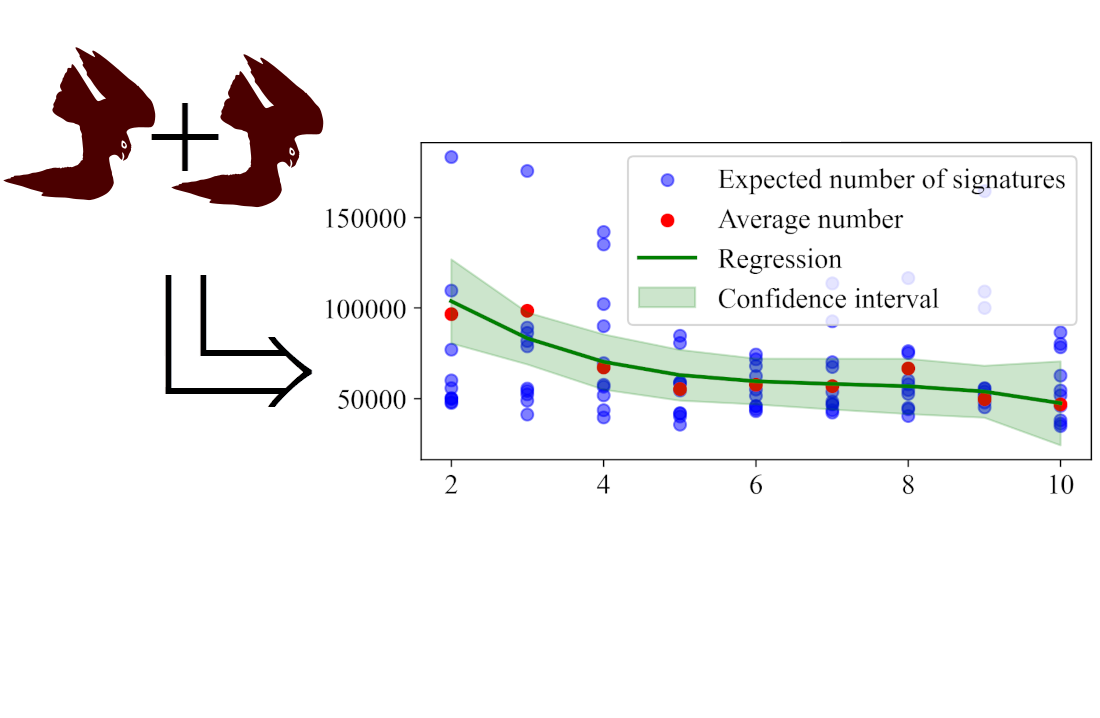

The object of this study is digital signatures. The Falcon digital signature scheme is one of the finalists in the NIST post-quantum cryptography competition. Its distinctive feature is the use of floating-point arithmetic, which leads to the possibility of a key recovery attack with two non-matching signatures formed under special conditions. The work considers the task to improve the Falcon in order to prevent such attacks, as well as the use of fixed-point calculations instead of floating-point calculations in the Falcon scheme. The main results of the work are proposals for methods on improving Falcon's security against attacks based on the use of floating-point calculations. These methods for improving security differ from others in the use of fixed-point calculations with specific experimentally determined orders of magnitude in one case and proposals for modifying procedures during the execution of which the conditions for performing an attack on implementation level arise in the second case. As a result of the analysis, the probability of a successful attack on the recovery of the secret key for the reference implementation of the Falcon was clarified. Specific places in the code that make the attack possible have been localized and code modifications have been suggested that make the attack impossible. In addition, the necessary scale for fixed-point calculations was determined, at which it is possible to completely get rid of floating-point calculations. The results could be used to qualitatively improve the security of existing digital signatures. This will make it possible to design more reliable and secure information systems using digital signatures. In addition, the results could be implemented in existing systems to ensure their resistance to modern threats

References

- Fouque, P., Hoffstein, J., Kirchner, P., Lyubashevsky, V., Pornin, T., Prest, T. et al. (2020). Falcon: Fast-Fourier Lattice-based Compact Signatures over NTRU. Available at: https://falcon-sign.info/falcon.pdf

- Post-Quantum Cryptography PQC. NIST. Available at: https://csrc.nist.gov/projects/post-quantum-cryptography

- Prest, T. (2017). Sharper Bounds in Lattice-Based Cryptography Using the Rényi Divergence. Advances in Cryptology – ASIACRYPT 2017, 347–374. https://doi.org/10.1007/978-3-319-70694-8_13

- Pornin, T. (2019). New Efficient, Constant-Time Implementations of Falcon. ePrint IACR. Available at: https://eprint.iacr.org/2019/893

- Karabulut, E., Aysu, A. (2021). FALCON Down: Breaking FALCON Post-Quantum Signature Scheme through Side-Channel Attacks. 2021 58th ACM/IEEE Design Automation Conference (DAC). https://doi.org/10.1109/dac18074.2021.9586131

- Guerreau, M., Martinelli, A., Ricosset, T., Rossi, M. (2022). The Hidden Parallelepiped Is Back Again: Power Analysis Attacks on Falcon. IACR Transactions on Cryptographic Hardware and Embedded Systems, 141–164. https://doi.org/10.46586/tches.v2022.i3.141-164

- Potii, O., Kachko, O., Kandii, S., Kaptol, Y. (2024). Determining the effect of a floating point on the Falcon digital signature algorithm security. Eastern-European Journal of Enterprise Technologies, 1 (9 (127)), 52–59. https://doi.org/10.15587/1729-4061.2024.295160

- Pornin, T. (2023). Improved Key Pair Generation for Falcon, BAT and Hawk. Cryptology ePrint Archive. Available at: https://eprint.iacr.org/2023/290

- Gentry, C., Peikert, C., Vaikuntanathan, V. (2007). Trapdoors for Hard Lattices and New Cryptographic Constructions. Cryptology ePrint Archive. Available at: https://eprint.iacr.org/2007/432

- Albrecht, M., Ducas, L. (2021). Lattice Attacks on NTRU and LWE: A History of Refinements. Cryptology ePrint Archive. Available at: https://eprint.iacr.org/2021/799

- Prest, T. (2015). Gaussian Sampling in Lattice-Based Cryptography. THALES. Available at: https://tprest.github.io/pdf/pub/thesis-thomas-prest.pdf

- Ducas, L., Prest, T. (2016). Fast Fourier Orthogonalization. Proceedings of the ACM on International Symposium on Symbolic and Algebraic Computation. https://doi.org/10.1145/2930889.2930923

- Fisher, R. A. (1922). On the Interpretation of χ 2 from Contingency Tables, and the Calculation of P. Journal of the Royal Statistical Society, 85 (1), 87. https://doi.org/10.2307/2340521

- Simard, R., L’Ecuyer, P. (2011). Computing the Two-Sided Kolmogorov-Smirnov Distribution. Journal of Statistical Software, 39 (11). https://doi.org/10.18637/jss.v039.i11

- Wilk, M. B., Gnanadesikan, R. (1968). Probability plotting methods for the analysis for the analysis of data. Biometrika, 55 (1), 1–17. https://doi.org/10.1093/biomet/55.1.1

- What Every Computer Scientist Should Know About Floating-Point Arithmetic. Available at: https://docs.oracle.com/cd/E19957-01/806-3568/ncg_goldberg.html

- IEEE Std 754TM-2008. IEEE Standard for Floating-Point Arithmetic. IEEE Computer Society. Available at: https://iremi.univ-reunion.fr/IMG/pdf/ieee-754-2008.pdf

- Pornin, T., Prest, T. (2019). More Efficient Algorithms for the NTRU Key Generation Using the Field Norm. Public-Key Cryptography – PKC 2019, 504–533. https://doi.org/10.1007/978-3-030-17259-6_17

- [FALCON OFFICIAL] Keygen implementation. Available at: https://groups.google.com/a/list.nist.gov/g/pqc-forum/c/bjVkrZmI9VM

Downloads

Published

How to Cite

Issue

Section

License

Copyright (c) 2024 Olena Kachko, Yurii Gorbenko, Serhii Kandii, Yevhenii Kaptol

This work is licensed under a Creative Commons Attribution 4.0 International License.

The consolidation and conditions for the transfer of copyright (identification of authorship) is carried out in the License Agreement. In particular, the authors reserve the right to the authorship of their manuscript and transfer the first publication of this work to the journal under the terms of the Creative Commons CC BY license. At the same time, they have the right to conclude on their own additional agreements concerning the non-exclusive distribution of the work in the form in which it was published by this journal, but provided that the link to the first publication of the article in this journal is preserved.

A license agreement is a document in which the author warrants that he/she owns all copyright for the work (manuscript, article, etc.).

The authors, signing the License Agreement with TECHNOLOGY CENTER PC, have all rights to the further use of their work, provided that they link to our edition in which the work was published.

According to the terms of the License Agreement, the Publisher TECHNOLOGY CENTER PC does not take away your copyrights and receives permission from the authors to use and dissemination of the publication through the world's scientific resources (own electronic resources, scientometric databases, repositories, libraries, etc.).

In the absence of a signed License Agreement or in the absence of this agreement of identifiers allowing to identify the identity of the author, the editors have no right to work with the manuscript.

It is important to remember that there is another type of agreement between authors and publishers – when copyright is transferred from the authors to the publisher. In this case, the authors lose ownership of their work and may not use it in any way.