Прогнозування аномалій мережевого трафіку

DOI:

https://doi.org/10.15587/1729-4061.2025.326779Ключові слова:

мережева аномалія, телекомунікаційний трафік, прогнозування мережевого трафіку, довготривала короткочасна пам’ять, напівкероване навчанняАнотація

Зростаючий обсяг трафіку, зростаюча кількість з’єднань у телекомунікаційних мережах і збільшення кількості мобільних пристроїв висувають значні вимоги до мережевих провайдерів. Ці виклики можуть призвести до перевантаження, проблем із затримкою та вразливості безпеки. Однак їх можна пом’якшити або навіть запобігти, заздалегідь визначивши збої мережі. Виявлення аномалій відіграє вирішальну роль у проактивному вирішенні цих проблем, дозволяючи мережевим операторам оптимізувати продуктивність мережі, підвищити безпеку та покращити загальну взаємодію з користувачем.

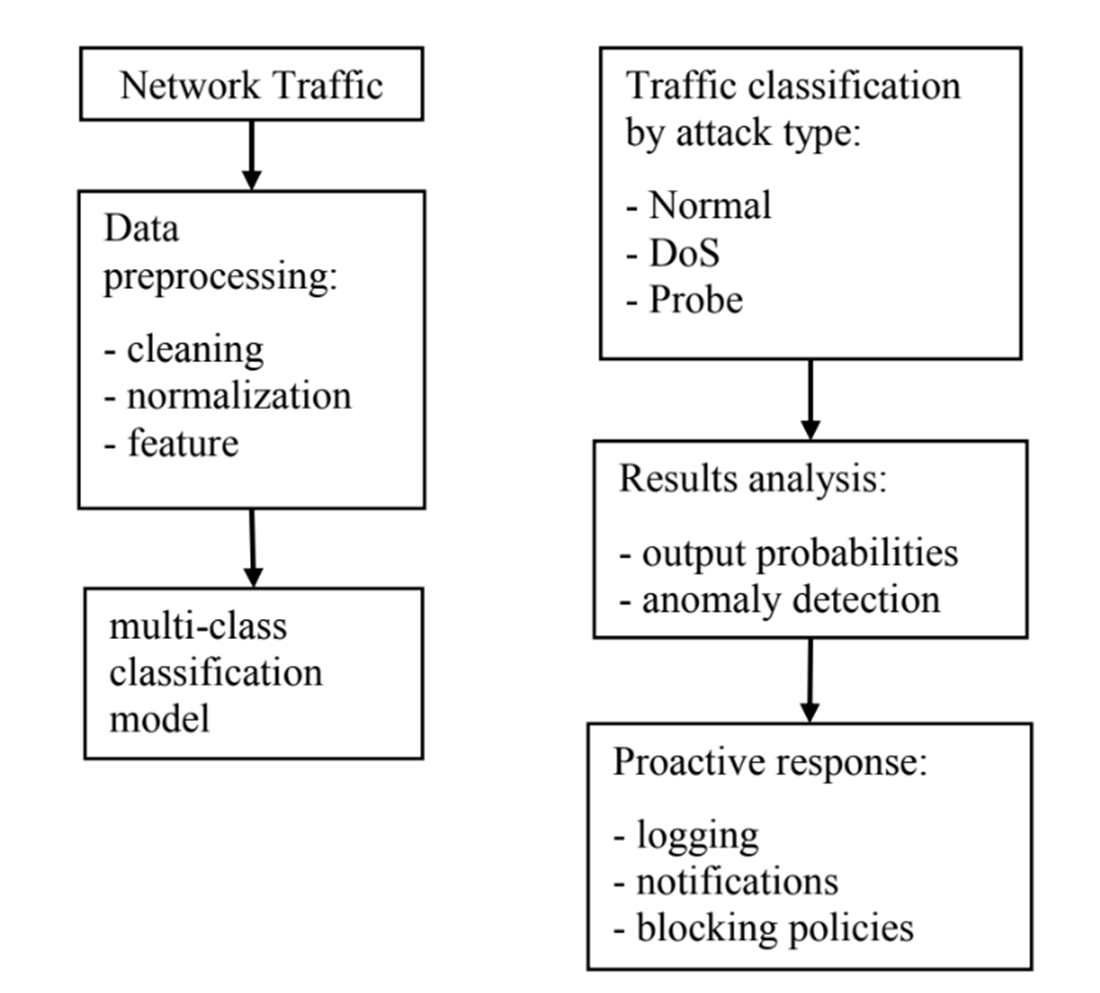

У цій статті реалізовано метод прогнозування аномалій на основі машинного навчання. Було розглянуто модель LSTM-SMOTE, яка була навчена та протестована на наборі даних KDD-NLS, і проаналізовано результати моделі прогнозування. Розробка мультикласифікаційної моделі виявилася складним завданням, насамперед через обмежену кількість типів атак. SMOTE розроблено для вирішення таких труднощів. Незбалансовані набори даних є серйозною проблемою в прогнозному моделюванні, особливо під час вирішення проблем класифікації. Чотири основні типи атак включають атаки на відмову в обслуговуванні (DoS), атаки на зондування, атаки на привілеї та атаки на доступ. У цій роботі було розроблено три моделі нейронних мереж, у тому числі: бінарну класифікацію, чотирикласову класифікацію, багатокласову класифікацію. Помічено, що знову навчена модель прогнозування показала найкращі результати ніж навчена модель з новими аномальними даними. Багатокласова модель LSTM-SMOTE досягла найвищої продуктивності, її точність прогнозування зросла з 75 % до 99 % через ітерації, що підкреслює її сильну залежність від якості та кількості даних. Практичне застосування отриманих результатів може бути застосоване для оптимізації продуктивності мережі

Посилання

- Cheng, Y., Liu, Q., Wang, J., Wan, S., Umer, T. (2018). Distributed Fault Detection for Wireless Sensor Networks Based on Support Vector Regression. Wireless Communications and Mobile Computing, 2018 (1). https://doi.org/10.1155/2018/4349795

- Muriira, L. M., Zhao, Z., Min, G. (2018). Exploiting Linear Support Vector Machine for Correlation-Based High Dimensional Data Classification in Wireless Sensor Networks. Sensors, 18 (9), 2840. https://doi.org/10.3390/s18092840

- Latif, Z., Umer, Q., Lee, C., Sharif, K., Li, F., Biswas, S. (2022). A Machine Learning-Based Anomaly Prediction Service for Software-Defined Networks. Sensors, 22 (21), 8434. https://doi.org/10.3390/s22218434

- Song, W., Beshley, M., Przystupa, K., Beshley, H., Kochan, O., Pryslupskyi, A. et al. (2020). A Software Deep Packet Inspection System for Network Traffic Analysis and Anomaly Detection. Sensors, 20 (6), 1637. https://doi.org/10.3390/s20061637

- Oliveira, T. P., Barbar, J. S., Soares, A. S. (2016). Computer network traffic prediction: a comparison between traditional and deep learning neural networks. International Journal of Big Data Intelligence, 3 (1), 28. https://doi.org/10.1504/ijbdi.2016.073903

- Alkasassbeh, M. (2018). A Novel Hybrid Method for Network Anomaly Detection Based on Traffic Prediction and Change Point Detection. Journal of Computer Science, 14 (2), 153–162. https://doi.org/10.3844/jcssp.2018.153.162

- Khan, I. A., Pi, D., Khan, Z. U., Hussain, Y., Nawaz, A. (2019). HML-IDS: A Hybrid-Multilevel Anomaly Prediction Approach for Intrusion Detection in SCADA Systems. IEEE Access, 7, 89507–89521. https://doi.org/10.1109/access.2019.2925838

- Bhatia, R., Benno, S., Esteban, J., Lakshman, T. V., Grogan, J. (2019). Unsupervised machine learning for network-centric anomaly detection in IoT. Proceedings of the 3rd ACM CoNEXT Workshop on Big DAta, Machine Learning and Artificial Intelligence for Data Communication Networks, 42–48. https://doi.org/10.1145/3359992.3366641

- Nurzhaubayeva, G., Haris, N., Chezhimbayeva, K. (2024). Design of the Wearable Microstrip Yagi-Uda Antenna for IoT Applications. International Journal on Communications Antenna and Propagation (IRECAP), 14 (1), 24. https://doi.org/10.15866/irecap.v14i1.24315

- Chezhimbayeva, K., Konyrova, M., Kumyzbayeva, S., Kadylbekkyzy, E. (2021). Quality assessment of the contact center while implementation the IP IVR system by using teletraffic theory. Eastern-European Journal of Enterprise Technologies, 6 (3 (114)), 64–71. https://doi.org/10.15587/1729-4061.2021.244976

- Mukhamejanova, A. D., Grabs, E. A., Tumanbayeva, K. K., Lechshinskaya, E. M. (2022). Traffic simulation in the LoRaWAN network. Bulletin of Electrical Engineering and Informatics, 11 (2), 1117–1125. https://doi.org/10.11591/eei.v11i2.3484

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2025 Inkar Zhumay, Kymyssay Tumanbayeva, Katipa Chezhimbayeva, Kuat Kalibek

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.