Розробка моделі оцінки методів автентифікації користувачів з урахуванням безпеки, зручності та частоти використання

DOI:

https://doi.org/10.15587/1729-4061.2025.333720Ключові слова:

автентифікація, кібербезпека, зручність, ефективність, оцінювання, загрози, біометрія, токени, ризики, безпекаАнотація

Об'єктом дослідження є системи автентифікації в умовах підвищених вимог до безпеки, особливо в сфері охорони здоров’я. Проблема, яку вирішує робота, полягає у відсутності комплексних підходів, що поєднують як дані про загрози, так і користувацькі чинники для порівняння методів у реальних умовах.

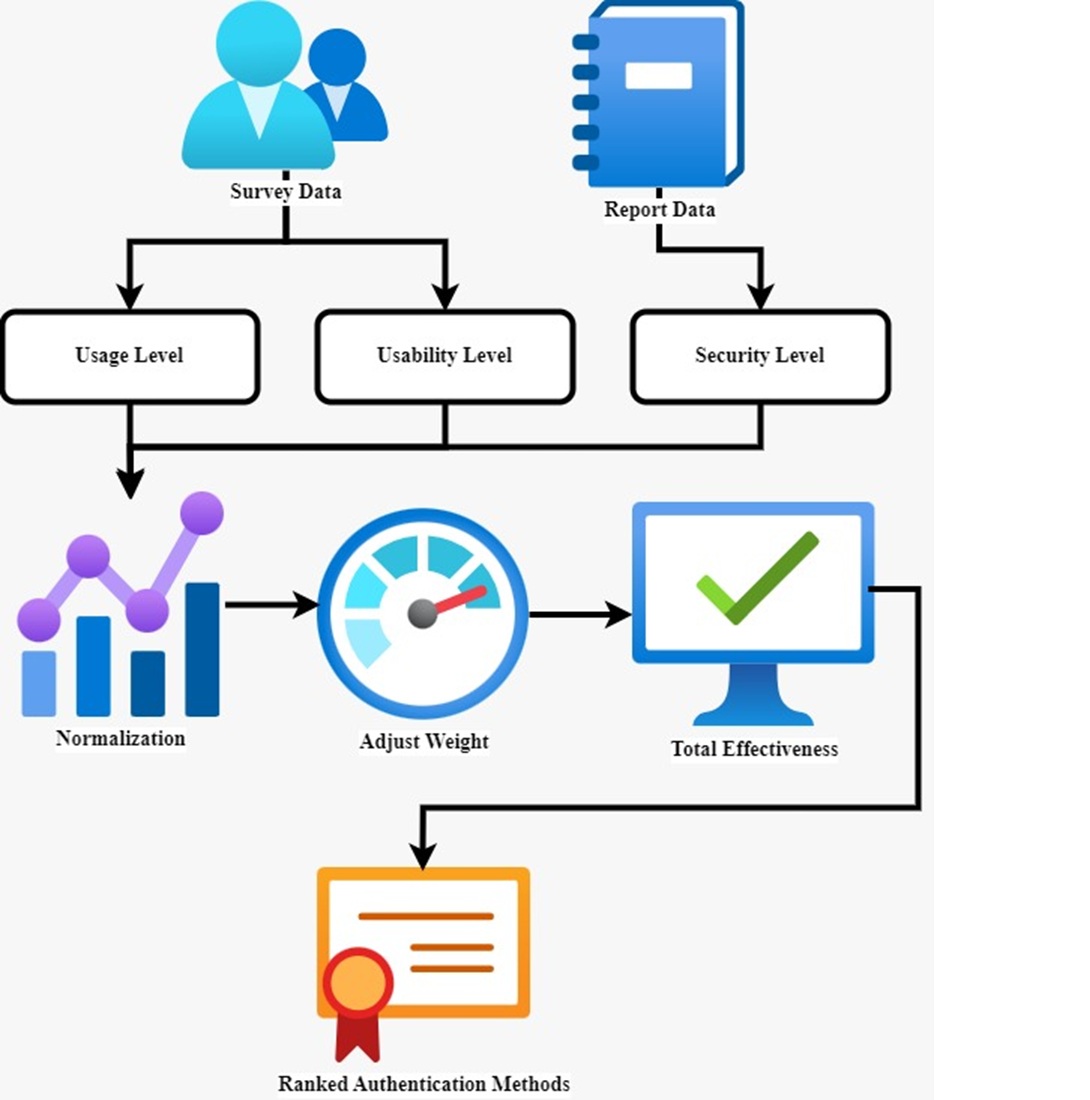

Розроблено модель оцінювання для аналізу емпіричної ефективності методів автентифікації користувачів. Запропонована модель інтегрує ймовірнісне моделювання загроз, дані про зручність використання та зважений багатокритеріальний аналіз для формування контекстно-чутливих показників ефективності, що сприяє прийняттю обґрунтованих рішень.

Дванадцять методів автентифікації були оцінені за трьома критеріями: Безпека (стійкість до кіберзагроз), Зручність (сприйняття користувачами), та Частота використання (реальне впровадження). Коефіцієнти безпеки (K2) були обчислені на основі статистики загроз, а дані про зручність і поширеність зібрані за результатами опитування у медичній установі (n = 70). Застосовано зважену нормалізацію (ws = 0.4, wu = 0.3, wf = 0.3) для отримання інтегральних оцінок ефективності (E). Найбільш ефективними виявилися мобільні пристрої (E = 30.915), PIN-коди (E = 30.252) і автентифікація за відбитками пальців (E = 29.235), що забезпечують оптимальний баланс безпеки та прийнятності. Низьку ефективність показали графічні паролі (E = 6.132) та ірис-сканування (E = 7.245) через слабку зручність та обмежене впровадження.

Особливість моделі полягає в цілісній інтеграції загроз і емпіричних користувацьких даних, а також в адаптивності до організаційних потреб і візуальній інтерпретованості. Це відрізняє її від одномірних або статичних моделей оцінювання

Посилання

- Razaque, A., Amsaad, F., Jaro Khan, M., Hariri, S., Chen, S., Siting, C., Ji, X. (2019). Survey: Cybersecurity Vulnerabilities, Attacks and Solutions in the Medical Domain. IEEE Access, 7, 168774–168797. https://doi.org/10.1109/access.2019.2950849

- Chaymae, M., Youssef, G., Saida, E. M. (2025). Systematic review for attack tactics, privacy, and safety models in big data systems. Indonesian Journal of Electrical Engineering and Computer Science, 37 (2), 1234. https://doi.org/10.11591/ijeecs.v37.i2.pp1234-1250

- Al Sharaa, B., Thuneibat, S. (2024). Ethical hacking: real evaluation model of brute force attacks in password cracking. Indonesian Journal of Electrical Engineering and Computer Science, 33 (3), 1653. https://doi.org/10.11591/ijeecs.v33.i3.pp1653-1659

- Alrawili, R., AlQahtani, A. A. S., Khan, M. K. (2024). Comprehensive survey: Biometric user authentication application, evaluation, and discussion. Computers and Electrical Engineering, 119, 109485. https://doi.org/10.1016/j.compeleceng.2024.109485

- Cariello, N., Levine, S., Zhou, G., Hoplight, B., Gasti, P., Balagani, K. S. (2024). SMARTCOPE: Smartphone Change Of Possession Evaluation for continuous authentication. Pervasive and Mobile Computing, 97, 101873. https://doi.org/10.1016/j.pmcj.2023.101873

- Chen, J., Hengartner, U., Khan, H. (2024). SHRIMPS: A framework for evaluating multi-user, multi-modal implicit authentication systems. Computers & Security, 137, 103594. https://doi.org/10.1016/j.cose.2023.103594

- Ryu, R., Yeom, S., Herbert, D., Dermoudy, J. (2023). The design and evaluation of adaptive biometric authentication systems: Current status, challenges and future direction. ICT Express, 9 (6), 1183–1197. https://doi.org/10.1016/j.icte.2023.04.003

- Ussatova, O., Makilenov, S., Mukaddas, A., Amanzholova, S., Begimbayeva, Y., Ussatov, N. (2023). Enhancing healthcare data security: a two-step authentication scheme with cloud technology and blockchain. Eastern-European Journal of Enterprise Technologies, 6 (2 (126)), 6–16. https://doi.org/10.15587/1729-4061.2023.289325

- Faruk, M. J. H., Basney, J., Cheng, J. Q. (2023). Blockchain-Based Decentralized Verifiable Credentials: Leveraging Smart Contracts for Privacy-Preserving Authentication Mechanisms to Enhance Data Security in Scientific Data Access. 2023 IEEE International Conference on Big Data (BigData), 5493–5502. https://doi.org/10.1109/bigdata59044.2023.10386360

- Yang, H., Guo, Y., Guo, Y. (2024). Fault-tolerant security-efficiency combined authentication scheme for manned-unmanned teaming. Computers & Security, 146, 104052. https://doi.org/10.1016/j.cose.2024.104052

- Evseev, S. P., Tomashevskyy, B. P. (2015). Two-Factor Authentication Methods Threats Analysis. Radio Electronics, Computer Science, Control, 1. https://doi.org/10.15588/1607-3274-2015-1-7

- Rittenhouse, R., Chaudhry, J. (2016). A Survey of Alternative Authentication Methods. Proceedings of the 2015 International Conference on Recent Advances in Computer Systems. https://doi.org/10.2991/racs-15.2016.31

- De Cristofaro, E., Du, H., Freudiger, J., Norcie, G. (2014). A Comparative Usability Study of Two-Factor Authentication. Proceedings 2014 Workshop on Usable Security. https://doi.org/10.14722/usec.2014.23025

- Wang, H., Tan, G. Z., Liu, L. D. (2011). Authentication Protocol Security Assessment Framework Based on Attack Classification. Applied Mechanics and Materials, 143-144, 859–863. https://doi.org/10.4028/www.scientific.net/amm.143-144.859

- Current Cyber Threats for Organizations: Results of 2023. Positive Technologies. Available at: https://www.ptsecurity.com/ru-ru/research/analytics/aktualnye-kiberugrozy-dlya-organizacij-itogi-2023-goda/

- Wang, X., Yan, Z., Zhang, R., Zhang, P. (2021). Attacks and defenses in user authentication systems: A survey. Journal of Network and Computer Applications, 188, 103080. https://doi.org/10.1016/j.jnca.2021.103080

- Jiang, M., Liu, S., Han, S., Gu, D. (2024). Biometric-based two-factor authentication scheme under database leakage. Theoretical Computer Science, 1000, 114552. https://doi.org/10.1016/j.tcs.2024.114552

- Alaswad, A. O., Montaser, A. H., Mohamad, F. E. (2014). Vulnerabilities of Biometric Authentication "Threats and Countermeasures". International Journal of Information & Computation Technology, 4 (10), 947–958. Available at: https://www.ripublication.com/irph/ijict_spl/ijictv4n10spl_01.pdf

- Mihajlov, M., Jerman-Blazic, B., Josimovski, S. (2011). A conceptual framework for evaluating usable security in authentication mechanisms - usability perspectives. 2011 5th International Conference on Network and System Security, 332–336. https://doi.org/10.1109/icnss.2011.6060025

- Mihajlov, M., Blazic, B. J., Josimovski, S. (2011). Quantifying Usability and Security in Authentication. 2011 IEEE 35th Annual Computer Software and Applications Conference, 626–629. https://doi.org/10.1109/compsac.2011.87

- Robles-González, A., Parra-Arnau, J., Forné, J. (2020). A LINDDUN-Based framework for privacy threat analysis on identification and authentication processes. Computers & Security, 94, 101755. https://doi.org/10.1016/j.cose.2020.101755

- Wang, C., Wang, Y., Chen, Y., Liu, H., Liu, J. (2020). User authentication on mobile devices: Approaches, threats and trends. Computer Networks, 170, 107118. https://doi.org/10.1016/j.comnet.2020.107118

- Karim, N. A., Khashan, O. A., Kanaker, H., Abdulraheem, W. K., Alshinwan, M., Al-Banna, A.-K. (2024). Online Banking User Authentication Methods: A Systematic Literature Review. IEEE Access, 12, 741–757. https://doi.org/10.1109/access.2023.3346045

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2025 Olga Ussatova, Shakirt Makilenov, Vladislav Karyukin, Abdul Razaque, Saule Amanzholova, Yenlik Begimbayeva

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.