Розробка моделі аналізу та розділення службового і корисного трафіку у кіберфізичних системах

DOI:

https://doi.org/10.15587/1729-4061.2025.341734Ключові слова:

службовий трафік, промислові протоколи, кіберфізична система, кібербезпека, піраміда виробництва, IoT-мережіАнотація

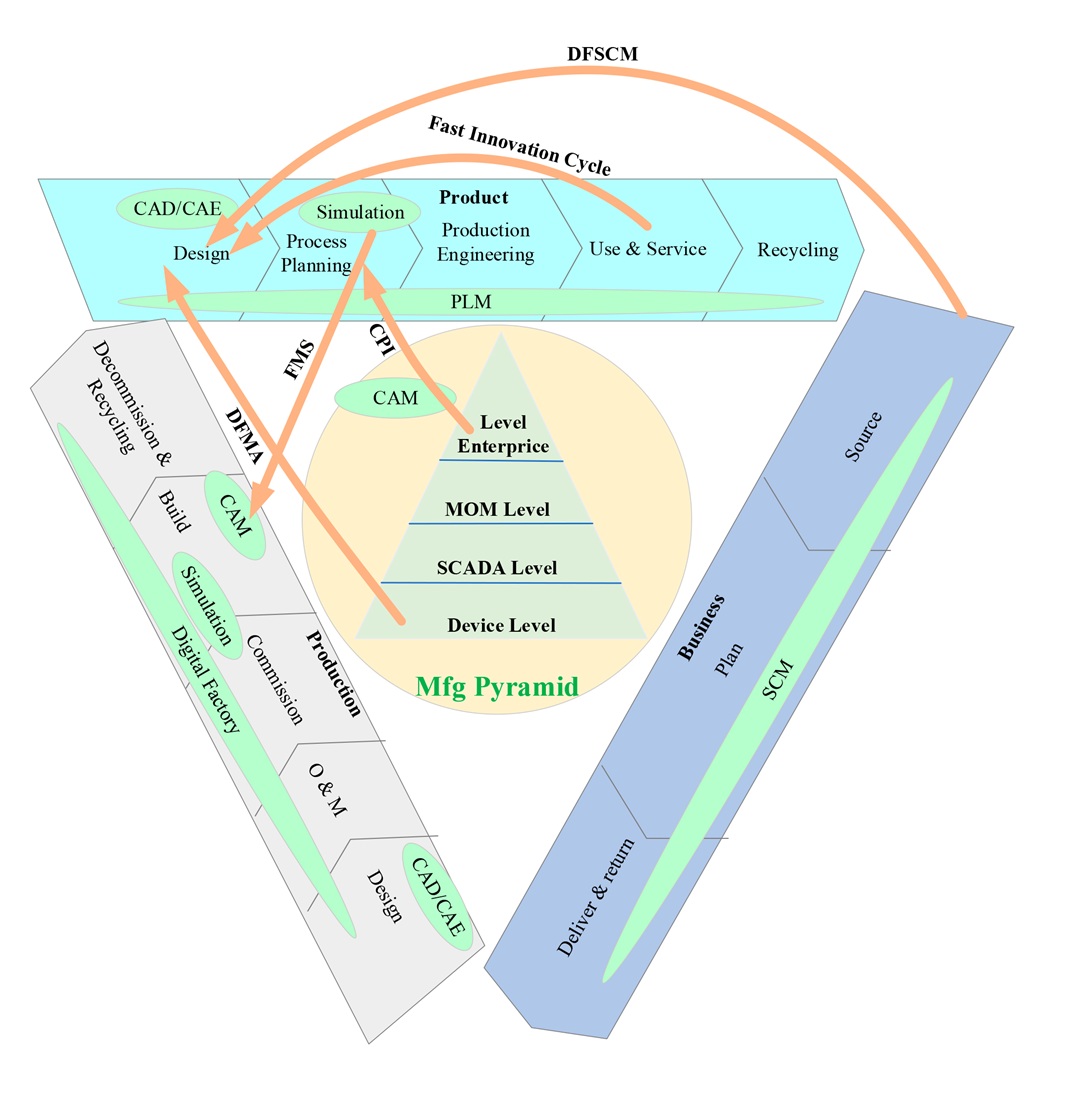

Об’єктом дослідження є процеси формування, передачі й обробки службового та корисного трафіку в кіберфізичних системах Smart Manufacturing Ecosystem багаторівневої архітектури, вразливих до кібератак, спрямованих на компрометацію управлінських даних, автентифікації й координації. У сучасних комп’ютерних мережах службовий трафік визначає стабільність і безпеку інфраструктури, оскільки будь-яке спотворення або перехоплення службового трафіку може призвести до порушення роботи системи загалом. У смарт-системах, промисловому інтернеті речей та критичній інфраструктурі обсяг службових повідомлень сягає значних масштабів, адже саме вони підтримують синхронність роботи тисяч систем у режимі реального часу.

У роботі досліджено проблему захисту службового трафіку в кіберфізичних системах Smart Manufacturing Ecosystem. Запропоновано математичну модель сегментації службового та корисного трафіку, яка враховує критерії стійкості (сегментація доступу, контроль цілісності та автентичності) і безпеки (ймовірність компрометації, критичність каналу, рівень довіри до середовища передачі). Для побудови інтегрального показника ризику використано метод згорток, що дозволяє поєднати різнотипні параметри та визначати доцільність розділення трафіку для цільового аналізу. Дослідження виконано на прикладі промислових протоколів Modbus, DNP3, OPC UA, MQTT та HTTP, що широко застосовуються у виробничих мережах. Показано, що застосування моделі дозволяє знизити інтегральний ризик атак на службовий трафік у середньому на 15–20% порівняно з підходами без сегментації. Розроблена модель формує наукове підґрунтя для створення методів і практичних рішень кіберзахисту, які забезпечують підвищення стійкості інфраструктури Smart Manufacturing та здатні протистояти сучасним і майбутнім викликам у сфері кібербезпеки

Посилання

- Cybersecurity Statistics. Purplesec. Available at: https://purplesec.us/resources/cybersecurity-statistics/

- ISO/IEC 27032:2023(en). Cybersecurity – Guidelines for Internet security. Available at: https://www.iso.org/obp/ui/#iso:std:iso-iec:27032:ed-2:v1:en

- X.1205 : Overview of cybersecurity (2008). ITU. Available at: https://www.itu.int/rec/t-rec-x.1205-200804-i

- Zakharzhevskyy, A. G., Tolkachov, M. Yu., Dzhenyuk, N. V., Pogasii, S. S., Glukhov, S. I. (2024). The method of protecting information resources based on the semiotic model of cyberspace. Modern Information Security, 57 (1). https://doi.org/10.31673/2409-7292.2024.010007

- Yevseiev, S., Dzheniuk, N., Tolkachov, M., Milov, O., Voitko, T., Prygara, M. et al. (2023). Development of a multi-loop security system of information interactions in socio-cyberphysical systems. Eastern-European Journal of Enterprise Technologies, 5 (9 (125)), 53–74. https://doi.org/10.15587/1729-4061.2023.289467

- Nadhir, A. M., Mounir, B., Abdelkader, L., Hammoudeh, M. (2025). Enhancing Cybersecurity in Healthcare IoT Systems Using Reinforcement Learning. Transportation Research Procedia, 84, 113–120. https://doi.org/10.1016/j.trpro.2025.03.053

- Yin, C., Zhu, Y., Fei, J., He, X. (2017). A Deep Learning Approach for Intrusion Detection Using Recurrent Neural Networks. IEEE Access, 5, 21954–21961. https://doi.org/10.1109/access.2017.2762418

- Lu, Y., Morris, K., Frechette, S. (2016). Current Standards Landscape for Smart Manufacturing Systems. National Institute of Standards and Technology. https://doi.org/10.6028/nist.ir.8107

- Hu, Y., Wendong, W., Xiangyang, G., Liu, C. H., Que, X., Cheng, S. (2014). Control traffic protection in software-defined networks. 2014 IEEE Global Communications Conference, 1878–1883. https://doi.org/10.1109/glocom.2014.7037082

- Barbosa, R. R. R., Sadre, R., Pras, A. (2016). Exploiting traffic periodicity in industrial control networks. International Journal of Critical Infrastructure Protection, 13, 52–62. https://doi.org/10.1016/j.ijcip.2016.02.004

- Kotsiopoulos, T., Radoglou-Grammatikis, P., Lekka, Z., Mladenov, V., Sarigiannidis, P. (2025). Defending industrial internet of things against Modbus/TCP threats: A combined AI-based detection and SDN-based mitigation solution. International Journal of Information Security, 24 (4). https://doi.org/10.1007/s10207-025-01076-2

- Lin, C.-Y., Nadjm-Tehrani, S. (2023). Protocol study and anomaly detection for server-driven traffic in SCADA networks. International Journal of Critical Infrastructure Protection, 42, 100612. https://doi.org/10.1016/j.ijcip.2023.100612

- Anwar, M., Lundberg, L., Borg, A. (2022). Improving anomaly detection in SCADA network communication with attribute extension. Energy Informatics, 5 (1). https://doi.org/10.1186/s42162-022-00252-1

- Griffor, E. R., Greer, C., Wollman, D. A., Burns, M. J. (2017). Framework for cyber-physical systems: volume 1, overview. National Institute of Standards and Technology. https://doi.org/10.6028/nist.sp.1500-201

- Aposemat IoT-23. A labeled dataset with malicious and benign IoT network traffic. Available at: https://www.stratosphereips.org/datasets-iot23

- Kamarei, M., Patooghy, A., Alsharif, A., AlQahtani, A. A. S. (2023). Securing IoT-Based Healthcare Systems Against Malicious and Benign Congestion. IEEE Internet of Things Journal, 10 (14), 12975–12984. https://doi.org/10.1109/jiot.2023.3257543

- Ghadermazi, J., Shah, A., Bastian, N. D. (2025). Towards Real-Time Network Intrusion Detection With Image-Based Sequential Packets Representation. IEEE Transactions on Big Data, 11 (1), 157–173. https://doi.org/10.1109/tbdata.2024.3403394

- Yu, L., Dong, J., Chen, L., Li, M., Xu, B., Li, Z. et al. (2021). PBCNN: Packet Bytes-based Convolutional Neural Network for Network Intrusion Detection. Computer Networks, 194, 108117. https://doi.org/10.1016/j.comnet.2021.108117

- Lazzaro, S., De Angelis, V., Mandalari, A. M., Buccafurri, F. (2024). Is Your Kettle Smarter Than a Hacker? A Scalable Tool for Assessing Replay Attack Vulnerabilities on Consumer IoT Devices. 2024 IEEE International Conference on Pervasive Computing and Communications (PerCom). https://doi.org/10.1109/percom59722.2024.10494466

- IoT Security Risks: Stats and Trends to Know in 2025. JumpCloud. Available at: https://jumpcloud.com/blog/iot-security-risks-stats-and-trends-to-know-in-2025

- Tran, B., Attorney, P. (2025). IoT Security Challenges: Device Vulnerability & Attack Stats. PatentPC. Available at: https://patentpc.com/blog/iot-security-challenges-device-vulnerability-attack-stats

- Censys data reports over 145,000 exposed ICS services worldwide, highlights US vulnerabilities (2024). Industrial Cyber. Available at: https://industrialcyber.co/industrial-cyber-attacks/censys-data-reports-over-145000-exposed-ics-services-worldwide-highlights-us-vulnerabilities/

- Cyberthreats to industrial IoT in the manufacturing sector (2005). PT Security. Available at: https://global.ptsecurity.com/en/research/analytics/cyberthreats-to-industrial-iot/#Navigation-1

- Tolkachov, M., Dzheniuk, N., Yevseiev, S., Lysetskyi, Y., Shulha, V., Grod, I. et al. (2024). Development of a method for protecting information resources in a corporate network by segmenting traffic. Eastern-European Journal of Enterprise Technologies, 5 (9 (131)), 63–78. https://doi.org/10.15587/1729-4061.2024.313158

- Tolkachov, M., Dzheniuk, N., Havrylova, A., Chechui, O., Hapon, A., Tiutiunyk, V. (2025). Cognitive Approach to Cybersecurity: Causality Analysis and Situational Learning. 2025 7th International Congress on Human-Computer Interaction, Optimization and Robotic Applications (ICHORA), 1–4. https://doi.org/10.1109/ichora65333.2025.11017107

- Hrischev, R. (2020). ERP systems and data security. IOP Conference Series: Materials Science and Engineering, 878 (1), 012009. https://doi.org/10.1088/1757-899x/878/1/012009

- Silva, C., Cunha, V. A., Barraca, J. P., Aguiar, R. L. (2023). Analysis of the Cryptographic Algorithms in IoT Communications. Information Systems Frontiers, 26 (4), 1243–1260. https://doi.org/10.1007/s10796-023-10383-9

- Kumar, A., Vishnoi, P., S. L., S. (2019). Smart Grid Security with Cryptographic Chip Integration. EAI Endorsed Transactions on Energy Web, 6 (23), 157037. https://doi.org/10.4108/eai.13-7-2018.157037

- Sudyana, D., Yudha, F., Lin, Y.-D., Lai, C.-H., Lin, P.-C., Hwang, R.-H. (2025). From Flow to Packet: A Unified Machine Learning Approach for Advanced Intrusion Detection. Security and Communication Networks, 2025 (1). https://doi.org/10.1155/sec/5729035

- Zhao, J., Jing, X., Yan, Z., Pedrycz, W. (2021). Network traffic classification for data fusion: A survey. Information Fusion, 72, 22–47. https://doi.org/10.1016/j.inffus.2021.02.009

##submission.downloads##

Опубліковано

Як цитувати

Номер

Розділ

Ліцензія

Авторське право (c) 2025 Maksym Tolkachov, Nataliia Dzheniuk, Serhii Yevseiev, Yevhen Melenti, Volodymyr Shulha, Serhii Mykus, Ivan Opirskyy, Anton Smirnov, Marharyta Melnyk, Mykhailo Zhyhalov

Ця робота ліцензується відповідно до Creative Commons Attribution 4.0 International License.

Закріплення та умови передачі авторських прав (ідентифікація авторства) здійснюється у Ліцензійному договорі. Зокрема, автори залишають за собою право на авторство свого рукопису та передають журналу право першої публікації цієї роботи на умовах ліцензії Creative Commons CC BY. При цьому вони мають право укладати самостійно додаткові угоди, що стосуються неексклюзивного поширення роботи у тому вигляді, в якому вона була опублікована цим журналом, але за умови збереження посилання на першу публікацію статті в цьому журналі.

Ліцензійний договір – це документ, в якому автор гарантує, що володіє усіма авторськими правами на твір (рукопис, статтю, тощо).

Автори, підписуючи Ліцензійний договір з ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР», мають усі права на подальше використання свого твору за умови посилання на наше видання, в якому твір опублікований. Відповідно до умов Ліцензійного договору, Видавець ПП «ТЕХНОЛОГІЧНИЙ ЦЕНТР» не забирає ваші авторські права та отримує від авторів дозвіл на використання та розповсюдження публікації через світові наукові ресурси (власні електронні ресурси, наукометричні бази даних, репозитарії, бібліотеки тощо).

За відсутності підписаного Ліцензійного договору або за відсутністю вказаних в цьому договорі ідентифікаторів, що дають змогу ідентифікувати особу автора, редакція не має права працювати з рукописом.

Важливо пам’ятати, що існує і інший тип угоди між авторами та видавцями – коли авторські права передаються від авторів до видавця. В такому разі автори втрачають права власності на свій твір та не можуть його використовувати в будь-який спосіб.